Как проверить dns-запись домена

Содержание:

- Введение

- Введение

- Ресурсные записи DNS

- Файл hosts — как первый шаг к созданию DNS

- Как добавить CNAME запись в моем аккаунте GoDaddy?

- Ограничения

- Основной синтаксис

- Защита DNS-серверов от атак

- Что представляет собой DNS?

- Записи MX

- Зачем она нужна?

- Типы запросов DNS

- Какие параметры хранятся в SOA-записи

- DNS от Яндекс

- Основные DNS записи для домена

- Что такое публичный DNS-сервер?

- Что такое DNS

- разрешение DNS

- What’s a CNAME record?

- Уровни DNS

Введение

Система доменных имен (DNS) это по сути телефонный справочник интернета. Вы набираете в адресной строке браузера , чтобы купить аксессуары к Iphone, но как ваш запрос находит сервер Apple с IP-адресом 17.172.224.47? Это делает для вас система доменных имен.

Если у вас небольшой бизнес в сети или вы ведете блог на WordPress, то вы, вероятно, уже сталкивались с настройкой записей A и CNAME. А если вы пытались перенести почту со своего сайта, то и с настройкой записи MX. И, возможно, какой-нибудь веб-сервис просил настроить TXT, чтобы работать с вашим сайтом. Для чего все это нужно и какие здесь сложности?

В этой статье я опишу основы системы доменных имен и конфигурацию записей, необходимые для работы с доменами.

Введение

DNS, или система доменных имен, зачастую очень трудная часть изучения настройки веб-сайтов и серверов. Понимание того, как работает DNS, поможет вам диагностировать проблемы с настройкой доступа к вашим веб-сайтам и позволит расширить понимание того, что происходит за кадром.

В этом руководстве мы обсудим некоторые фундаментальные понятия системы доменных имен, которые помогут вам разобраться с настройкой вашей DNS. После знакомства с этим руководством вы научитесь настраивать собственное доменное имя или свой собственный DNS-сервер.

Прежде чем мы приступим к настройке серверов для преобразования вашего домена или настройке наших доменов в панели управления, давайте познакомимся с некоторыми основными понятиями о работе DNS.

Ресурсные записи DNS

Современный интернет подразумевает не только получение IP-адреса по доменному имени, но и пересылку электронной почты, подключение дополнительных сервисов аналитики к сайту, настройку защищённого протокола HTTPS. Это чаще всего делается с помощью ресурсных записей DNS.

Рассмотрим, какие ресурсные записи используются, и на что они указывают. Основными ресурсными записями DNS являются:

A-запись — одна из самых важных записей. Именно эта запись указывает на IP-адрес сервера, который привязан к доменному имени.

MX-запись — указывает на сервер, который будет использован при отсылке доменной электронной почты.

NS-запись — указывает на DNS-сервер домена.

CNAME-запись — позволяет одному из поддоменов дублировать DNS-записи своего родителя. Делается это для того, чтобы перенаправить запрос с одного домена на другой (чаще всего для перенаправления домена с поддоменом www на домен без такого поддомена).

TXT-запись — в этой записи хранится текстовая информация о домене. Часто используется для подтверждения прав на владение доменом, посредством добавления определённой строки, которую присылает нам интернет-сервис.

Ресурсные записи почти всегда одинаковые, но для некоторых записей могут появляться другие поля, например в MX-записях также присутствует значение приоритета. В основном ресурсные записи имеют следующую структуру:

Разберём подробнее:

Имя записи — указывается домен, которому принадлежит данная ресурсная запись.

TTL (time to live / время жизни) — время в секундах, на которое будет закешировано значение ресурсной записи. Это необходимо для разгрузки DNS-серверов. Благодаря кешированию и возможна ситуация, что ближайший DNS-сервер знает IP-адрес запрашиваемого домена.

Класс — предполагалось, что DNS может работать не только в сети интернет, поэтому в записи указывается и её класс. На сегодняшний день поддерживается только одно значение — IN (Internet).

Тип — указывает тип ресурсной записи, основные из которых были разобраны выше.

Значение — непосредственно значение ресурсной записи. В зависимости от типа ресурсной записи значения могут быть представлены в разном виде.

Посмотрим, в каком виде эти записи хранятся на DNS-серверах на примере домена ya.ru. Для этого воспользуемся утилитой dig, которая получает все доступные ресурсные DNS-записи от DNS-сервера и выводит их пользователю.

Утилита dig является DNS-клиентом и входит в состав одного из самых распространённых DNS-серверов BIND.

Файл hosts — как первый шаг к созданию DNS

Для решения задачи разработчики решили использовать словарь, который связывал уникальное имя и IP-адрес каждого компьютера в сети. Таким словарём стал файл hosts.txt, который и отвечал за привязку IP-адреса к имени компьютера. Файл лежал на сервере Стэнфордского исследовательского института, и пользователи сети регулярно вручную скачивали этот файл на свои компьютеры, чтобы сохранять актуальность словаря, ведь новые компьютеры появлялись в сети почти каждый день.

Выглядел hosts.txt тогда (да и сейчас) таким образом:

При наличии такого файла на компьютере пользователя для связи с компьютером Майка, можно было не запоминать цифры, а использовать понятное латинское имя «MIKE-STRATE-PC».

Посмотрим, как выглядит файл и попробуем добавить туда новое имя, чтобы подключиться к компьютеру с использованием данного имени. Для этого отредактируем файл hosts. Вы можете найти его на своём компьютере по следующему адресу:

- В Unix-системах:

- В Windows-системах:

Компьютеру с IP-адресом 192.168.10.36, который находится внутри локальной сети мы указали имя «MIKE-STRATE-PC». После чего можно воспользоваться командой ping, которая пошлёт специальный запрос на компьютер Майка и будет ждать от него ответа. Похоже на то, как вы стучитесь в дверь или звоните в звонок, чтобы узнать, «есть ли кто дома?» Такой запрос можно послать на любой компьютер.

По мере развития сети и «обрастания» её новыми клиентами, такой способ становился неудобным. Всем пользователям компьютеров было необходимо всё чаще скачивать свежую версию файла с сервера Стэнфордского исследовательского института, который обновлялся вручную несколько раз в неделю. Для добавлений же новых версий было необходимо связываться с институтом и просить их внести в файл новые значения.

В 1984 году Пол Мокапетрис (Paul Mockapetris) описал новую систему под названием DNS (Domain Name System / Система доменных имён), которая была призвана автоматизировать процессы соотнесения IP-адресов и имён компьютеров, а также процессы обновления имён у пользователей без необходимости ручного скачивания файла со стороннего сервера.

Как добавить CNAME запись в моем аккаунте GoDaddy?

GoDaddy.com предлагает два варианта вида для Вашего аккаунта: карточки и список. Первые два шага одинаковы для обоих режимов:

- Войдите в свой аккаунт GoDaddy.

- Кликните Управление рядом с Доменами.

В режиме карточек, сделайте следующее:

1. Выберите доменное имя, которое хотите использовать.2. Откройте настройки и выберите Управление DNS.3. В нижней части секции Записи кликните Добавить. После этого, выберите CNAME в выпадающем списке.4. Заполните поля:

- Имя: введите имя субдомена к которому применяется CNAME. Например, если Вы используете promo.mydomain.com, введите «promo». Если Вы используете корневой домен, введите «www». Убедитесь, что введенное имя субдомена соответствует запрашиваемому образцу.

- Значение: введите имя хоста, на которое должен указывать CNAME. В этом случае это squeeze.gr8.com.

- TTL: выберите как долго сервер должен кэшировать информацию. Вы можете обратиться к ресурсам поддержки GoDaddy за информацией о том, как быстро настройки вступят в силу.

5. Кликните Сохранить.

В режиме списка необходимо выполнить следующее:

1. Кликните имя домена, которое хотите использовать.2. Кликните вкладку папки DNS зоны.3. Кликните Добавить Запись.4. В списке типов записи выберите CNAME (Псевдоним).5. Заполните поля:

- Хост: введите имя субдомена к которому применяется CNAME. Например, если Вы используете promo.mydomain.com, введите «promo». Если Вы используете корневой домен, введите «www». Убедитесь, что введенное имя субдомена соответствует запрашиваемому образцу.

- Значение: введите имя хоста, на которое должен указывать CNAME. В этом случае это squeeze.gr8.com.

- TTL: выберите как долго сервер должен кэшировать информацию.

6. По окончанию процесса, кликните Завершить.

7. Кликните Сохранить Изменения.

Вы можете обратиться к ресурсам поддержки GoDaddy за подробной информацией о добавлении CNAME записи.

Ограничения

При использовании Azure DNS применяются приведенные ниже ограничения по умолчанию.

Общедоступные зоны DNS

| Ресурс | Ограничение |

|---|---|

| Количество общедоступных зон DNS на подписку | 250 1 |

| Количество наборов записей на общедоступную зону DNS | 10 000 1 |

| Количество записей в наборе записей в общедоступной зоне DNS | 20 |

| Number of Alias records for a single Azure resource | 20 |

1 Если вам нужно увеличить эти ограничения, обратитесь в Службу поддержки Azure.

Частные зоны DNS

| Ресурс | Ограничение |

|---|---|

| Количество частных зон DNS на подписку | 1000 |

| Количество наборов записей на частную зону DNS | 25000 |

| Количество записей в наборе записей для частных зон DNS | 20 |

| Количество связей с виртуальной сетью на частную зону DNS | 1000 |

| Количество связей с виртуальной сетью на частную зону DNS с включенной автоматической регистрацией | 100 |

| Количество частных зон DNS, с которыми можно связать виртуальную сеть с включенной автоматической регистрацией | 1 |

| Количество частных зон DNS, с которыми можно связать виртуальную сеть | 1000 |

| Количество запросов DNS, которые виртуальная машина может отправить в сопоставитель Azure DNS, в секунду | 1000 1 |

| Максимальное количество запросов DNS, помещенных в очередь (ожидающих ответа), на виртуальную машину | 200 1 |

1 Эти ограничения применяются к каждой отдельной виртуальной машине, а не к уровню виртуальной сети. Запросы DNS свыше объема этих ограничений удаляются.

Основной синтаксис

Любая SPF-запись начинается с v=spf1, этот параметр не изменяется. Он указывает на версию записи, и в настоящее время поддерживается только spf1.

Далее указываются параметры (механизмы). Чаще всего используются следующие: all, ip4, ip6, a, mx, include, redirect. Также существуют, но используются значительно реже: ptr, exists, exp. Они все будут рассмотрены ниже.

Помимо механизмов используются префиксы (определители):

- «+» — Pass, принимать почту. Прописывать этот параметр необязательно, он установлен по умолчанию (т.е. значения «+a +mx» и «a mx» — идентичны).

- «-» — Fail, отклонять почту.

- «~» — SoftFail, «мягко» отклонять (принимать почту, но помещать ее в «Спам»).

- «?» — нейтрально (обрабатывать как обычное письмо).

all

Параметр «all» подразумевает все серверы, не упомянутые отдельно в SPF-записи. «All» задает обработку полученных с них писем и указывается в конце записи.

Например:

v=spf1 ip4:176.57.223.0/24 ~all

— принимать почту только из подсети 176.57.223.0/24; письма с других адресов должны быть помечены как спам.

v=spf1 a -all

— принимать почту только с A-записи домена; письма с других адресов должны отвергаться.

v=spf1 -all

— отвергать все письма с домена. Такую настройку можно использовать для доменов, с которых не должна отправляться вообще никакая почта.

В последующих примерах мы не будем дополнительно комментировать значения параметров ~all и -all в SPF-записях.

ip4 / ip6

Используется для указания конкретных адресов и подсетей, из которых могут отправляться письма. Синтаксис для IPv4 и IPv6 идентичен.

v=spf1 ip4:176.57.223.0/24 ~all

— принимать почту из подсети 176.57.223.0/24.

v=spf1 ip6:2001:db8::10 ~all

— принимать почту с IPv6-адреса 2001:db8::10.

a

IP отправителя проверяется на соответствие A-записи домена.

v=spf1 a ~all

— принимать почту с A-записи текущего домена.

v=spf1 a:sub.domain.com ~all

— принимать почту с A-записи домена sub.domain.com.

mx

IP отправителя проверяется на соответствие IP-адресам серверов, указанных в MX-записях домена. На текущий день для многих современных сервисов эта директива уже не так важна, так как серверы входящей и исходящей почты зачастую имеют разные IP.

v=spf1 mx mx:sub.domain.com -all

— принимать почту с MX-серверов текущего домена и домена sub.domain.com.

v=spf1 mx/24 -all

— принимать почту из подсети, в которую входят MX-серверы текущего домена.

include

Позволяет учитывать в SPF-записи настройки SPF другого домена.

v=spf1 a include:other-domain.com -all

— принимать почту с A-записи текущего домена и серверов, указанных в SPF-записи домена other-domain.com.

При такой настройке проверяется SPF домена other-domain.com; если это, допустим, «v=spf1 a -all», то далее IP отправителя проверяется на соответствие A-записи домена other-domain.com.

redirect

Технически, redirect является модификатором, а не механизмом. Он выполняет одну основную функцию: сообщает, что необходимо применять настройки SPF другого домена.

v=spf1 redirect=other-domain.com

— почта должна приниматься или отклоняться согласно настройкам домена other-domain.com.

Защита DNS-серверов от атак

В наши дни опасность воздействия хакеров на DNS приобрела глобальные масштабы. Ранее уже были ситуации атак на серверы такого формата, которые приводили к многочисленным сбоям в работе всемирной паутины, в особенности известных социальных сетей.

Наиболее опасными считают нападения на корневые серверы, хранящие данные об IP-адресах. Например, в историю вошла произошедшая в октябре 2002 года DDoS-атака на 10 из 13 серверов верхнего уровня.

Протокол DNS получает результаты по запросам с помощью протокола пользовательских датаграмм UDP. UDP использует модель передачи данных без соединений для обеспечения безопасности и целостности информации. Таким образом, большинство атак производятся на этот протокол с помощью подделки IP-адресов.

Существует несколько схем, настройка которых позволит защитить DNS-сервер от атак хакеров:

-

Использование технологии uRPF (Unicast Reverse Path Forwarding).

Суть состоит в том, чтобы определить возможность принятия пакета с конкретным адресом отправителя на указанном устройстве для передачи данных. Пакет проходит проверку и принимается в том случае, когда сетевой интерфейс, с которого он получен, предназначен для обмена информацией с адресатом данного пакета. В обратной ситуации пакет будет отброшен. Этот способ помогает выявить и частично отобрать фальшивый трафик, но не гарантирует надежную защиту от фальсификации. uRPF полагает, что данные отправляются на определенный адрес через неизменный интерфейс. Ситуация усложняется, если появляется несколько провайдеров. -

Применение функции IP Source Guard.

В ее основе лежит технология uRPF и проверка DHCP-пакетов. IP Source Guard отслеживает DHCP-трафик в интернете и выясняет, какие IP-адреса получили сетевые устройства. Это позволяет выявить поддельный трафик на некоторых портах установки. После этого данные собираются и записываются в общую таблицу итогов проверки DHCP-пакетов. В дальнейшем IP Source Guard обращается к этой таблице, чтобы осуществить проверку пакетов, полученных коммутатором. Если IP-адрес пакета не совпадает с адресом источника, то пакет откладывается. -

Использование утилиты dns-validator.

Эта программа контролирует передачу всех пакетов DNS, соотносит запрос с ответом и в случае расхождения названий отправляет уведомление пользователю.

Что представляет собой DNS?

Интернет — это сеть, которая объединяет между собой миллионы компьютеров. В сети находятся компьютеры, работающие круглосуточно и без остановок. Как правило, это серверы, которые используются для хранения сайтов и электронной почты. Каждый компьютер при подключении к сети интернет получает специальный идентификатор в числовом виде. Другими словами, ip-адрес. Конечно, к серверу можно обратиться и с помощью числового идентификатора, но вот практика показывает, что людям не будет удобно запоминать адреса в виде чисел. Поэтому разработчики ввели систему буквенных доменов.

Domain Name System, или DNS — это специальная система, которая обеспечивает соответствие доменов их числовым адресам. В интернете есть специальный класс серверов — ns-серверы, которые отвечают за хранение DNS. Там можно проверить домена DNS записи. Их поддерживают с двух сторон — со стороны интернет-провайдеров и хостеров, а также со стороны администраторов доменных зон. Данные сервера имеют свою иерархию.

Записи MX

Во-первых, мне нужно зарегистрироваться на почтовом сервисе типа Google Apps или FastMail, чтобы разместить там почту. Во-вторых, мне надо сконфигурировать записи MX так, чтобы почта шла на эти серверы.

Например, так будет выглядеть конфигурация Google Apps:

А для FastMail так:

Если вы захотите запустить свой собственный почтовый сервер, вам нужно указать в записи MX IP-адрес этого сервера.

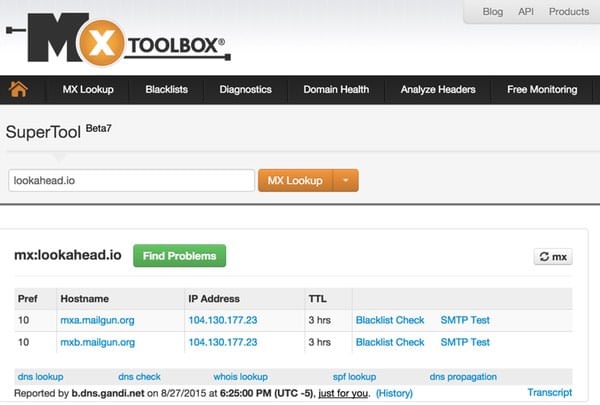

Многие пользователи используют MX Toolbox для просмотра записей MX, но это может сделать и любой другой сервис просмотра DNS.

Смена провайдера Email и перенос почты

Записи MX инструктируют систему DNS куда отправлять сегодняшнее письмо — ваше письмо сохранится в облачной базе данных вашего провайдера почты. Если вы хотите перенести все имеющиеся сообщения, вам надо использовать инструменты для миграции почты или возможности вашей почтовой программы. И, конечно, вам надо обновить записи M, добавив нового провайдера почты.

В течение процесса обновления DNS письма могут приходить на старый адрес.

Смена записи MX не повредит содержимое вашего старого хранилища почты, просто новые письма перестанут туда поступать.

Зачем она нужна?

Технически, она нужна, чтобы понять, ассоциируется ли выбранный домен с указанным при подключении IP-адресом. Это указатель для других серверов, который помогает исправить несколько проблем, связанных с доставкой и приемом электронной почты.

Анти-спам фильтры

Некоторые почтовые фильтры используют обратные DNS, чтобы проверять, соответствуют ли доменные имена почтовых адресов IP, с которых поступает корреспонденция. Так сервер может убедиться, что письмо нужно отправить во входящие, а не в спам-фильтр.

Исправление проблем с доставкой писем

Так как анти-спам фильтры делают проверку через обратные DNS, у некоторых почтовых серверов могут возникнуть сложности. В частности, когда у них отсутствует корректная PTR-запись. Почтовый сервер заблокирует письмо, если PTR-запись не соответствует ожидаемому IP-адресу.

Типы запросов DNS

Есть 2 основных запроса, которые возникают при разрешении DNS.

Рекурсивный запрос

Рекурсивный запрос — это первый тип запроса, который возникает, когда клиентское устройство пытается получить доступ к веб-сайту. При условии, что устройство еще не сохранило IP-устройство в своей системе кэширования, оно посылает рекурсивный запрос на локальный DNS-рекурсор. Этот тип запроса возлагает ответственность за поиск IP-адреса вебдомена на DNS-реципиент. В свою очередь, рецидивист связывается с другими DNS-серверами для поиска данных.

Итеративный запрос

Итеративный запрос — это запрос, который возникает между DNS серверами. Когда локальный DNS обращается к корневому серверу имен, серверу имен TLD или уполномоченному серверу имен, он посылает итеративный запрос. Сервер-получатель не несет ответственности за поиск IP-адреса, вместо этого ему нужно будет ответить только информацией, которая поможет рецидивисту определить местонахождение IP-адреса. Эта форма запроса важна, поскольку она предотвращает перегрузку других DNS серверов, которые обслуживают всех пользователей Интернета, и делает систему зависимой от локального DNS рецидива, обслуживающего гораздо меньшую группу.

Какие параметры хранятся в SOA-записи

Параметры, внесенные в нее, влияют только на работу DNS-серверов, сайты же обрабатываются без их учета. Поэтому многие владельцы веб-ресурсов не задумываются о наличии SOA и назначении этой записи.

Прочитать содержимое легко любым текстовым редактором вроде Блокнота или Notepad++. Подойдут и утилиты, встроенные в файловые менеджеры.

Основные типы информации в SOA:

- TTL – время в секундах, которое затрачивается на кэширование данных, передаваемых через DNS-серверы.

- MNAME – имена удаленных компьютеров, где будет храниться остальная информация о доменах.

- RNAME (Hostname) – контактный электронный адрес лица, ответственного за конкретную SOA-запись.

- Serial Number – серийный номер базы данных зоны, меняющийся при обновлении данных (это указывает вторичным серверам на то, что пора обновить конфигурацию).

- Refresh – время в секундах, отпускаемое на запрос данных у первичного DNS-сервера, чтобы определить, требуется ли обновлять информацию (не менялся ли серийный номер).

- Retry – время ожидания в секундах, через которое сервер будет принимать повторный запрос при неудачной попытке считывания информации.

- Expire – период в секундах, в течение которого используются ранее полученные данные от первичного DNS-сервера. По истечении срока они теряют актуальность.

- Minimum TTL – период хранения данных зоны в кэше.

Перечисленных параметров достаточно, чтобы обеспечить бесперебойную связь DNS-серверов между собой. Остальная информация хранится в других типах записей: NS, A, AAAA, MX, SRV, TXT, SPF, DKIM, CNAME. Подобная классификация упрощает считывание и понимание данных, а также снижает риски сбоев из-за ошибок доступа внешних приложений.

DNS от Яндекс

Можно выбрать DNS от Яндекс — это гарантирует быструю загрузку сайта и безопасность. Достаточно делегировать домен на сервера Яндекса (dns1.yandex.net, dns2.yandex.net) и добавить сайт в панели управления доменами, после чего там можно производить любые операции с DNS записями. Задав NS-сервер — управление всеми записями полностью передается этому серверу. У Яндекс есть также сервис DNS для обычных пользователей (DNS для ПК, роутеров, маршрутизаторов и т.д. – они фильтруют контент и защищают от опасностей), который не стоит путать с DNS для сайтов.

Таким образом, мы рассмотрели, что такое DNS и для чего он нужен. Полезной может оказаться также информация о типах ресурсных записей DNS и о том, какие DNS выбрать для сайта.

Транслит, перевод или кириллица в доменных именах и в URL адресах — что использовать →

Основные DNS записи для домена

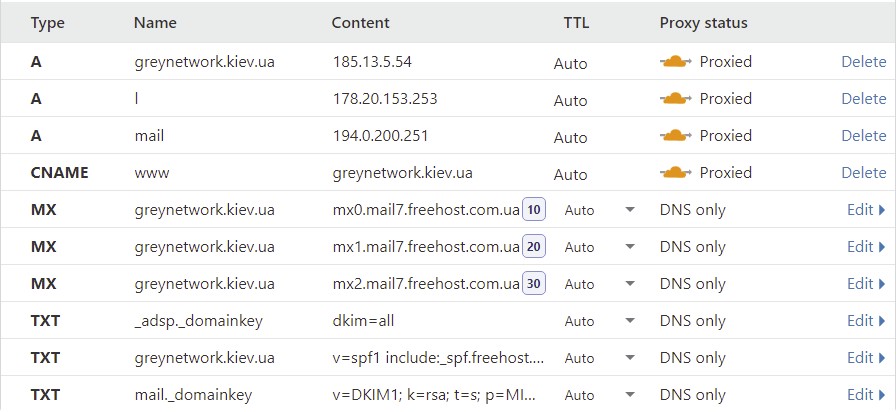

Все владельцы доменов могут зайти в свой рабочий кабинет у хостинг-провайдера (или регистратора доменных имен) и посмотреть записи для своего домена, оформленные, как правило, в виде таблицы, которая содержит следующие поля:

- Имя (хост, псевдоним);

- Тип записи;

- Значение (IP адрес, назначение, ответ и т.д.).

Существуют следующие типы записей:

- А (address record): адрес домена в IPv4, осуществляет привязку домена к IP адресу. Если у вас несколько IP адресов для одного домена, то сделайте несколько записей типа А.

- АААА (address record): адрес домена в IPv6.

- CNAME (canonical name record, т.е. каноническое имя): позволяет создавать псевдонимы и субдомены после создания записи типа A. Например, user1.test.com CNAME test.com.

- MX (почтовый сервер): такой тип записи создает специальный поддомен для внутреннего почтового сервера. Например, для создания своего почтового сервера mail.test.com.

- NS (сервер имён): служит для определения доменов (или адресов) серверов DNS, которые обслуживают этот домен.

- TXT: информационная запись в текстовом виде.

- SOA (Start Of Authority): указывает на каком именно сервере хранится полная информация о домене. Обозначает полное, уточненное доменное имя зоны, которое должно заканчиваться «точкой». Может быть использован символ @ (в случае, если уточненное имя домена берется из конфигурационного файла).

- PTR: предназначение этой записи служит для осуществления связи IP-адреса сервера с каноническим именем этого же сервера.

Что такое публичный DNS-сервер?

В приведенном выше сценарии мы ссылались на «запрашивающего”. Что же это может значить?

Почти во всех случаях запрашивающим будет являться то, что мы называем «публичный DNS-сервер». Этот сервер настроен на отправку запросов другим серверам. По сути, это посредник для пользователя, который кэширует предыдущие результаты запроса для повышения скорости и знает адреса корневых серверов, способных преобразовать запросы, сделанные для данных, информацией о которых он уже не владеет.

Как правило, пользователь будет иметь несколько публичных DNS-серверов, настроенных на их компьютерной системе. Публичные DNS-серверы обычно предоставляются ISP или другими организациями. Например, Google предоставляет публичные DNS-сервера, которые вы можете запросить. Они могут быть настроены на вашем компьютере автоматически или вручную.

При вводе URL в адресной строке браузера ваш компьютер прежде всего проверяет, может ли он найти, где находится ресурс, на локальном уровне. Он проверяет «узлы» файлов на компьютере и других местах. Затем он отправляет запрос на публичный DNS-сервер и ожидает получить обратно IP-адрес ресурса.

Затем публичный DNS-сервер проверяет свой кэш на наличие ответа. Если он не найдет то, что необходимо, он проделает шаги, указанные выше.

Публичные DNS-серверы по сути сжимают процесс отправки запроса для конечного пользователя. Клиенты просто должны не забывать спрашивать публичный DNS-сервер, где находится ресурс, и быть уверенными, что они найдут окончательный ответ.

Что такое DNS

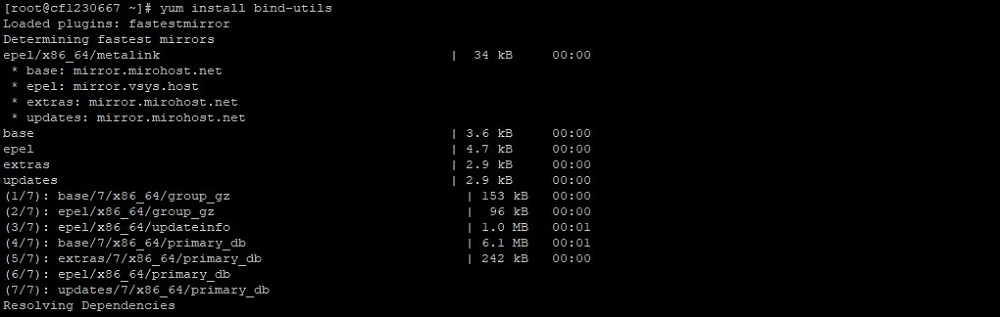

DNS (Domain Name System) — это система доменных имён, с помощью которой каждому имени домена сопоставляется его реальный IP адрес. В основе самого понятия DNS лежит представление о структуре доменного имени и зонах. Чтобы понять, как работать с доменными именами в Linux, нам необходимо изучить основные команды для работы с DNS, их синтаксис и примеры применения на практике. В этой статье рассмотрим следующие команды: host, nslookup, dig, whois, ping. Все практические задачи по работе с доменными именами мы покажем на нашем VPS под управлением серверной ОС CentOS 7. Для работы нам потребуется установить пакет утилит: bind-utils, без которого в CentOS 7 не будут работать команды host, nslookup, dig.

yum install bind-utils

Также в синтаксисе некоторых команд мы будем использовать основные DNS записи для доменного имени (A, AAAA, MX, NS, SOA, TXT, CNAME, PTR), ниже расшифруем, что означает каждая из них.Зарегистрировать домен Вы можете здесь.

разрешение DNS

DNS-рекурсор

DNS-рекурсор также называется DNS resolver. Это сервер, который отвечает за прием запросов от клиентских машин через приложения, такие как интернет-браузеры.

Корневой сервер имен

Существует 13 корневых серверов, стратегически распределенных по всему миру. Функция перенаправления DNS-рецидива на сервер имен ДВУ. Это очень похоже на индекс, который работает как ссылка для определения IP-адреса узла сайта.

Сервер имен домена верхнего уровня (ДВУ)

В зависимости от ДВУ доменного имени серверы имен ДВУ различают веб-сайты, оканчивающиеся на .com, .net и .org. Затем сервер имен ДВУ перенаправляет ретранслятор на соответствующий уполномоченный сервер имен.

Авторитетный сервер имен

Серверы имен ДВУ имеют уполномоченные серверы имен, которые могут получать определенный IP-адрес для веб-доменов.

Посредством этих компонентов пользователь может получить доступ к веб-сайту, просто набрав имя веб-сайта. Далее процесс разрешения DNS разбит на следующие этапы:

- Пользователь вводит доменное имя в веб-браузер.

- Контакты и запросы устройства DNS повторяются. DNS-рецидивы могут иметь IP-адрес сайта, кэшированный в их базе данных.

- Если информация еще не попала в их систему, DNS запрашивает корневые DNS-серверы имен, которые, в свою очередь, перенаправляют ее на указанный сервер ДВУ на основе ДВУ веб-сайта.

- Каждый ДВУ имеет свой собственный набор серверов имен. Они направляют повторяющиеся запросы на уполномоченный сервер имен, основанный на домене второго уровня, и повторяющиеся запросы на упомянутый уполномоченный сервер имен.

- Рекурсор извлечет данные и сохранит запись в локальном кэше. Затем он посылает IP-адрес на ваш компьютер, который считывает и передает IP-адрес вашему браузеру.

- Теперь ваш браузер имеет доступ к веб-сайту.

What’s a CNAME record?

CNAME records can be used to alias one name to another. CNAME stands for Canonical Name.

A common example is when you have both and pointing to the same application and hosted by the same server. To avoid maintaining two different records, it’s common to create:

- An record for pointing to the server IP address

- A record for pointing to

As a result, points to the server IP address, and points to the same address via . If the IP address changes, you only need to update it in one place: just edit the A record for , and automatically inherits the changes.

A CNAME record must always point to another domain name, never directly to an IP address. DNSimple’s record editor will warn you if you try to point a CNAME record to an IP address. The sidebar to the right of editing the CNAME encourages you to visit the support article to learn the difference between A, CNAME, ALIAS, and URL records. It also warns you that CNAMEs must be unique to other records.

The DNS A record is specified by RFC 1035.

Уровни DNS

Дерево DNS принято делить по уровням: первый, второй, третий и так далее. При этом начинается система с единственного корневого домена (нулевой уровень). Интересно, что про существование корневого домена сейчас помнят только специалисты, благодаря тому, что современная DNS позволяет не указывать этот домен в адресной строке. Впрочем, его можно и указать. Адресная строка с указанием корневого домена выглядит, например, так: «site.test.ru.» – здесь корневой домен отделен последней, крайней справа, точкой.

Как несложно догадаться, адреса с использованием DNS записываются в виде последовательности, отражающей иерархию имен. Чем «выше» уровень домена, тем правее он записывается в строке адреса. Разделяются домены точками. Разберем, например, строку www.site.nic.ru. Здесь домен www – это домен четвертого уровня, а другие упомянутые в этой строке домены расположены в домене первого уровня RU. Например, site.nic.ru – это домен третьего уровня

Очень важно понимать, что привычный адрес веб-сайта, скажем, www.test.ru, обозначает домен третьего уровня (www), расположенный внутри домена второго уровня test.ru.