Domain name system (dns)система доменных имён

Содержание:

- DNS-записи домена — введение

- Что такое дочерний NS-сервер?

- 2021: «Ростелеком» запретил использование публичных DNS-серверов Google, Cloudflare и сервиса DoH

- CDN-прокси

- Проверка регистрации записи ресурса

- Что такое PTR-запись

- Типы DNS-записей

- Создание DNS-записи Wildcard

- Команда ping

- Способы проверки DNS-записей домена

- Что такое публичный DNS-сервер?

- Бесплатный DNS хостинг от компании Selectel

- Защита DNS-серверов от атак

DNS-записи домена — введение

Доменные имена

Общая группа доменов указывается справа. В приведенных ниже примерах домен верхнего уровня или TLD — это .com.

example.com mail.hello.example.com

Каждое значение слева от TLD отделяется точкой, и называются поддоменами. hello и mail соответственно являются поддоменами второго и третьего уровня. Субдомены используются для идентификации определенных компьютеров или служб.

Серверы имен

Выбор и указание сервера DNS является неотъемлемой частью владения доменом. Иначе клиентские устройства не будут знать, где найти информацию о DNS.

Серверы имен размещают информацию о домене DNS в текстовом файле, который называется файлом зоны. Они также известны как записи Start of Authority (SOA). Вы можете разместить свою информацию DNS на серверах имен в одном из нескольких мест:

- Регистратор домена;

- Ваш собственный DNS-сервер;

- Сторонний DNS-хостинг.

DNS-записи и файлы зон

Записи DNS сопоставляют доменные имена с IP-адресами. Затем DNS-записи автоматически объединяются в файл зоны, что позволяет подключенным устройствам искать правильный IP-адрес домена. Если вы решите использовать серверы имен Linode, диспетчер DNS поможет создать файл зоны. Он содержит следующие записи:

; example.com $TTL 86400 @ IN SOA ns1.linode.com. admin.example.com. 2013062147 14400 14400 1209600 86400 @ NS ns1.linode.com. @ NS ns2.linode.com. @ NS ns3.linode.com. @ NS ns4.linode.com. @ NS ns5.linode.com. @ MX 10 mail.example.com. @ A 12.34.56.78 mail A 12.34.56.78 www A 12.34.56.78

Файл зоны каждого домена включает в себя адрес электронной почты администратора домена, серверы имен и DNS-записи. Вы можете создавать множество записей для любого количества поддоменов.

Разрешение DNS

Доменное имя должно быть переведено на IP-адрес. DNS сопоставляет понятные пользователю доменные имена (example.com) с IP-адресами (192.0.2.8). Это происходит в специальном текстовом файле, называемом файлом зоны. В нем перечислены домены и соответствующие им IP-адреса. Файл зоны похож на телефонную книгу, в которой имена совпадают с адресами улиц.

Вот как работает процесс поиска DNS:

- Вы вводите доменное имя, например com,в адресную строку браузера.

- Компьютер подключен к интернету через провайдера (ISP). DNS-преобразователь интернет-провайдера запрашивает у корневого сервера имен соответствующий сервер имен TLD.

- Корневой DNS-сервер отвечает IP-адресом для сервера имен .com.

- DNS-распознаватель провайдера использует IP-адрес, полученный от корневого сервера имен.

- Сервер имен .comотвечает IP-адресом сервера имен com.

- DNS-распознаватель ISP считывает файл зоны с сервера имен домена.

- Файл зоны показывает, какой IP-адрес соответствует домену.

- Теперь, когда у провайдера есть IP-адрес для com, он возвращает его браузеру, который затем обращается к серверу сайта.

Описанный выше сценарий выполняется, если у провайдера нет информации о запрашиваемом домене. На самом деле провайдеры кэшируют данные о DNS после того, как получили ее в первый раз. Это ускоряет поиск и снижает нагрузку на DNS-серверы.

Но кэширование может стать проблемой, если вы недавно внесли изменения в информацию о DNS. Для ее решения измените значение времени жизни файла зоны (TTL), чтобы обновление DNS происходило быстрее.

Что такое дочерний NS-сервер?

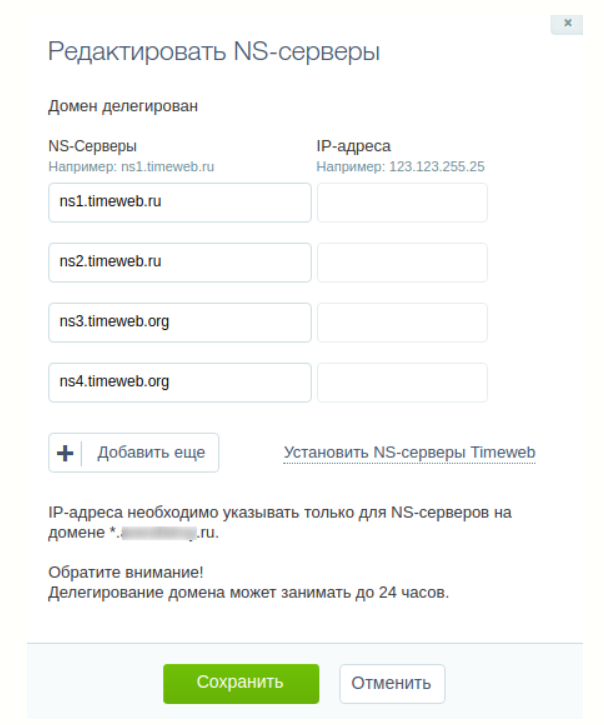

Практически все хостинг-провайдеры бесплатно предлагают DNS-серверы. И везде работает как минимум один дочерний (резервный) хост. Дочерние серверы формируются при помощи «родительского» домена, например ns1.timeweb.org, ns2.timeweb.org. Такой подход дает возможность размещать их на основном сервере (за счет этого он и предоставляется безвозмездно).

При настройке NS-записей на «родном» хостинге, где покупались домены, достаточно внести имена и сохранить изменения. В большинстве случаев они вводятся автоматически при регистрации сайта (имени). Если же приходится делегировать полномочия другим пользователям, понадобится добавить IP-адреса. Без них работать система идентификации онлайн-ресурсов не будет.

2021: «Ростелеком» запретил использование публичных DNS-серверов Google, Cloudflare и сервиса DoH

13 сентября 2021 года появилась информация о том, что «Ростелеком» направил своим подразделениям официальное письмо, запрещающие применение публичных DNS-серверов , Cloudflare и сервиса DoH (doh.opendns.com).

Согласно документу, подразделениям «Ростелекома» дается указание «запретить к использованию для выдачи абонентам с BRAS/DHCP и в технологических сетях адресов DNS Google (8.8.8.8, 8.8.4.4), Cloudflare (1.1.1.1, 1.0.0.1) и сервиса doh.opendns.com».

Как пишет Telegram-канал «Двач», «Ростелеком», вероятно, действует согласно указаниям Роскомнадзора и таким образом прорабатывается блокировка Рунета.

Как ранее сообщалось, в сентябре Роскомнадзор планирует протестировать блокировку ряда иностранных интернет-протоколов, скрывающих имя сайта, включая DoH, который внедряют Mozilla и Google. Такие протоколы могут затруднить блокировку доступа к запрещенным ресурсам.

«Ростелеком» решил заблокировать DNS-серверы Google, Cloudflare

«Ростелеком» решил заблокировать DNS-серверы Google, Cloudflare

Чтобы сохранить работоспособность сетей, ведомство рекомендовало компаниям до 9 сентября подключиться к DNS-сервисам российских операторов связи или Национальной системе доменных имен (НСДИ).

Вместо указанных серверов и DoH «Ростелеком» предложил использовать DNS-серверы под собственным управлением или IP-адреса Национальной системы доменных имен.

В пресс-службе компании рассказали, что благодаря этому планируется повысить надежность и оптимизацию работы сетей связи. По словам источника издания на ИТ-рынке, «Ростелеком» хочет унифицировать все DNS-серверы, на которые настроены устройства российских абонентов.

DNS-серверы позволяют обмениваться запросами и ответами по шифрованному протоколу. Они могут использоваться, чтобы, например, ускорить загрузку веб-страниц или обойти блокировку в приложениях.

Технический директор «Роскомсвободы» Станислав Шакиров рассказал РБК, что компании заранее переводят клиентов на другие серверы на случай возможной блокировки публичных DNS-серверов Google и Cloudflare. Анонимный источник издания полагает, что основная цель ограничений — прекратить работу протокола DoH, поскольку на мобильных сетях практически нет проблем с блокировкой доступа к запрещенным сайтам.

Независимый эксперт в области информационной безопасности Алексей Лукацкий считает, что блокирование публичных DNS-серверов — это часть кампании, в рамках которой на прошлой неделе некоторые госкомпании разослали письмо своим «дочкам», а Банк России — финансовым организациям с просьбой проверить, есть ли у компаний корпоративные, технологические сети и приложения, которые используют протоколы шифрования, скрывающие имя сайта (DNS-сервера Google, Cloudflare и сервис DoH). По мнению Лукацкого, такие действия ведут к существенному ограничению публичных DNS-серверов Google и Cloudflare в России.

CDN-прокси

Особняком стоят CDN-прокси (Content Distribution Network), которые можно использовать и как DNS. CDN-прокси ускоряют работу сайта благодаря кэшированию данных на распределённой сети серверов. Сайт отдается клиенту с ближайшего к нему сервера. Также CDN может фильтровать вредоносные запросы (защищать сайт от DDoS).

CDN-сети имеют серьёзный недостаток: IP-адрес для доменов, размещённых в CDN, присваивается случайным образом. Т.е. попасть на сайт или сервер напрямую по IP-адресу будет невозможно.

Кроме этого, сайт может быть заблокирован на территории РФ. IP-адреса сайтов с запрещенным контентом попадают в черный список Роскомнадзора и блокируются провайдерами (и это не редкость для CDN-сетей). Если вашему домену случайным образом достанется один из таких адресов, то сайт окажется недоступным. По этой причине необходимо внимательно подходить к выбору CDN-провайдера и заранее узнавать об IP-адресах, находящихся в черных списках, и возможных проблемах с ними.

Не рекомендуем использовать CDN-прокси для сайтов, аудитория которых находится в России.

Плюсы:

- Повышение скорости отдачи контента

- Защита от вредоносных запросов

- Удобство работы

- Отказоустойчивость

Минусы:

- IP-адреса могут быть в черных списках Роскомнадзора

- Стоимость

Проверка регистрации записи ресурса

Конечный контроллер домена использует запись ресурса DNS-псевдонима (CNAME) для указания партнера по репликации исходного контроллера домена. хотя контроллеры домена, работающие Windows server (начиная с Windows server 2003 с пакетом обновления 1 (sp1)), могут обнаружить исходные партнеры репликации с помощью полных доменных имен или, если это не удается, ожидается, что NetBIOS-намессе запись ресурса псевдонима (CNAME) будет проверяться на предмет правильной работы DNS.

Для проверки регистрации записей ресурсов, включая регистрацию записи ресурса псевдонима (CNAME), можно использовать следующую процедуру.

To verify resource record registration

- Откройте командную строку как администратор. Чтобы открыть командную строку от имени администратора, нажмите кнопку Пуск. В поле Начать поиск введите Командная строка.

- Вверху меню Пуск щелкните правой кнопкой мыши элемент Командная строка и выберите пункт Запуск от имени администратора. Если отобразится диалоговое окно Контроль учетных записей пользователей, подтвердите, что отображаемое в нем действие — то, которое требуется, и нажмите кнопку Продолжить. С помощью средства Dcdiag можно проверить регистрацию всех записей ресурсов, необходимых для расположения контроллера домена, выполнив команду.

Эта команда проверяет регистрацию следующих записей ресурсов в DNS:

- псевдоним (CNAME): запись ресурса на основе глобального уникального идентификатора (GUID), которая находит партнера репликации.

- узел (A): запись ресурса узла, которая содержит IP-адрес контроллера домена.

- Записи ресурсов LDAP SRV: службы (SRV), которые находят LDAP-серверы.

- GC SRV: записи ресурсов службы (SRV), которые находят серверы глобального каталога

- PDC SRV: записи ресурсов службы (SRV), которые находят хозяева операций эмулятора основного контроллера домена.

Для проверки регистрации записи ресурса псевдонима (CNAME) можно использовать следующую процедуру.

Проверка регистрации записи ресурса псевдонима (CNAME)

- Откройте оснастку DNS. Чтобы открыть службу DNS, нажмите кнопку Пуск. В окне начать поиск введите днсмгмт. msc и нажмите клавишу ВВОД. Если откроется диалоговое окно Контроль учетных записей пользователей, убедитесь, что оно отображает нужное действие, и нажмите кнопку продолжить.

- Используйте оснастку DNS, чтобы выбрать любой контроллер домена, на котором работает служба DNS-сервера, где на сервере размещается зона DNS с тем же именем, что и домен Active Directory контроллера домена.

- В дереве консоли щелкните зону с именем _msdcs. Dns_Domain_Name.

- В области сведений убедитесь, что имеются следующие записи ресурсов: запись ресурса псевдонима (CNAME) с именем Dsa_Guid. _msdcs. < Dns_Domain_Name > и соответствующую запись ресурса узла (a) для имени DNS-сервера.

Если запись ресурса псевдонима (CNAME) не зарегистрирована, убедитесь, что динамическое обновление работает правильно. Используйте тест в следующем разделе, чтобы проверить динамическое обновление.

Что такое PTR-запись

Если в двух словах, то PTR-запись (или, как ее иногда называют, Pointer) — противоположность A-записи для DNS. Но давайте обо всем по порядку.

DNS (Domain Name System) — это система связи между доменными именами и IP-адресами, к которым они принадлежат. То есть это понятные названия для существующих в сети сайтов. Чтобы пользователям не приходилось запоминать IP-адреса, как номера телефонов, были придуманы простые названия в духе apple.com или timeweb.ru.

A-запись показывает взаимосвязь между адресом и названием. Указывает на то, какой IP скрывается за доменным именем. PTR-запись нужна для обратного. Она показывает доменное имя для указанного адреса.

Как выглядит Pointer?

PTR-запись имеет следующий формат:

|

Тип записи |

IP-адрес |

Доменное имя |

|

PTR |

Адрес сервера (виден в панели управления хостинга) |

Доменное имя хостинга |

При этом сам Pointer записывается в виде перевернутого IP-адреса с добавлением домена верхнего уровня in-addr.arpa. Этот домен используется для сетевой инфраструктуры и является первым доменом в интернете.

Название arpa идет от ARPANET. Это предок нынешнего интернета.

Так выглядит PTR-запись при попытке запустить утилиты для поиска DNS.

|

Тип записи |

IP-адрес |

Доменное имя |

TTL |

|

А |

iad30s24-in-f141ee100.net |

172.217.164.142 |

24 часа |

|

Тип записи |

Доменное имя |

IP-адрес |

TTL |

|

PTR |

172.217.164.142 |

iad30s24-in-f141ee100.net |

24 часа |

Типы DNS-записей

Функции ресурсных записей – это не только хранение, передача информации и привязка к IP адресу. Они также помогают настроить обработку запросов, перенаправляют их на другие серверы. Вот несколько наиболее важных типов DNS-записей:

- A – адресная запись, которая отвечает за привязку доменного имени к определенному IP-адресу по протоколу IPv4.

- AAAA – аналогична предыдущей, только действительна на основе интернет-протокола IPv6.

- CNAME – данный тип записи указывает на каноническое имя для псевдонима. С ее помощью к одному поддомену привязываются все ресурсные записи домена первого уровня.

- DKIM-подпись – подтверждает подлинность отправителя электронного письма. Именно эта ресурсная запись добавляет в сообщение цифровую подпись. Тем самым снижается вероятность попадания письма в папку «Спам».

- MX – регистрирует почтовые серверы, используя при этом протокол SMTP. Отвечает за доставку электронного письма на указанный сервер.

- NS – указывает на DNS-серверы, которые обслуживают домен. Чуть ли не одна из самых важных записей, без которой функционирование домена дало бы сбой.

- PTR – действует обратно записям A и AAAA, то есть показывает соответствие IP-адреса и доменного имени. Многие почтовые серверы во время фильтрации писем проверяют ее наличие.

- SOA – используется для указания на новую зону и авторитетность указанной в ней информации.

- SPF – защищает домен от подделки, показывает список доверенных серверов, с которых отправляются электронные письма. Это нужно для того, чтобы предотвратить рассылку спама от вашего доменного имени.

- SRV – хранит данные о местоположении серверов, обеспечивающих работу тех или иных служб.

- TXT – содержит общую вспомогательную информацию о домене, используется для указания SPF-записей, подтверждения прав собственности, обеспечения безопасности электронной почты и так далее.

Создание DNS-записи Wildcard

Wildcard — это специальная DNS-запись, которая отвечает за субдомены *.site.ru. Указывать такую запись нужно для CMS, используемая для управления существующими субдоменами. Чтобы создать такую запись, нужно добавить запись типа А, а в качестве субдомена установить *. Для конфигурирования Apache нужно к специальном конфигурационном файле сделать следующие изменения:

<VirtualHost *:80> DocumentRoot "/home/site.ru" ServerName "site.ru" ServerAlias "www.site.ru" ErrorLog logs/site.ru-error.log CustomLog logs/site.ru-access.log common </VirtualHost>

Здесь нужно всего лишь добавить псевдоним *.site.ru.

Команда ping

Команда ping известна всем пользователям сети, которые сталкивались с проблемами с соединением. Ping служит для того, чтобы узнать, есть ли связь с удаленным узлом сети, используя протокол ICMP (Internet Control Message Protocol). Принцип действия утилиты простой: на удаленный хост передается пакет с данными ICMP, с целью получить пакет с ответом — если он приходит, то удаленный узел считается доступным.

Синтаксис данной команды:

ping

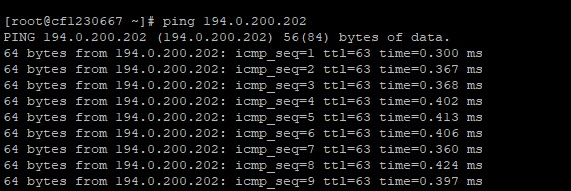

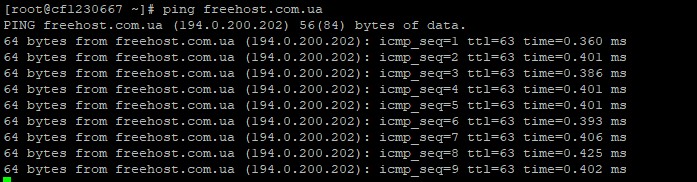

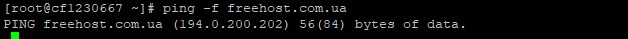

На скриншотах ниже показаны простые примеры использования команды ping:

ping 194.0.200.202

ping freehost.com.ua

Команда ping может исполняться достаточно долго, для выхода из этого режима необходимо нажать комбинацию клавиш: ctrl+c.

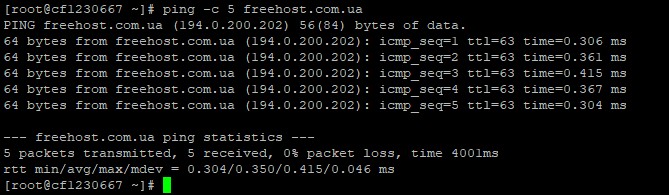

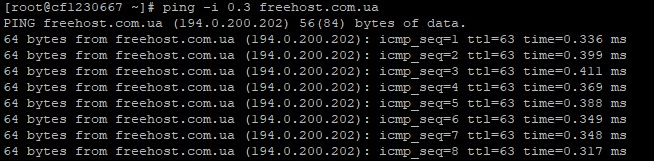

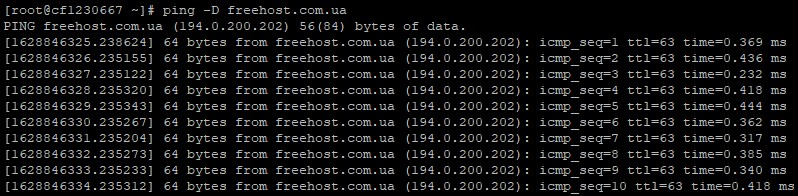

Ниже приведем некоторые опции утилиты ping с примерами:

- -4 — применять ipv4 (по умолчанию);

- -6 — применять только ipv6;

- -b — пинговать широковещательный адрес;

- -с — задать количество пакетов, которые необходимо отправить;

- -D — показывать время в формате UNIX timestamp;

- -f — работать в режиме флуда;

- -i — задать интервал в секундах между отправкой пакетов;

- -v — информация в подробном выводе.

ping -c 5 freehost.com.ua

ping -f freehost.com.ua

ping -i 0.3 freehost.com.ua

ping -D freehost.com.ua

Способы проверки DNS-записей домена

А зачем проверять DNS-записи? Ошибки, допущенные в ресурсных записях, приводят к нарушению работоспособности сайта. Даже после внесения всех правок полноценный доступ к сайту появится не сразу, так как изменения, внесенные в ресурсные записи, вступают в силу в течение 72 часов.

Есть множество способов, позволяющих проверить DNS-записи. Можно воспользоваться как специальными командами в системе, так и онлайн-сервисами.

Встроенные в систему службы

nslookup. Действует на ОС Windows и Linux. С помощью этой утилиты можно точно узнать информацию об IP-адресе, а еще о настройке всех ресурсных записей. Утилита запускается через «Командную строку» в Windows и «Терминал» в Linux. Вводить команду нужно одинаково в обоих случаях и примерно вот так:

nslookup -type=тип_записи site.com

host. Эта утилита используется в ОС Linux. Она есть в стандартном пакете командной строки «Терминал». С ее помощью можно проверить все виды запросов к DNS-серверу. Вводится команда вот таким образом:

host site.com

Можно перед доменным именем добавить опцию -t и указать тип записи для получения более подробного поиска. Выглядеть это будет примерно вот так:

host -t A site.com host -t MX site.com

Проверка DNS-записей с помощью сторонних сервисов

Еще можно воспользоваться бесплатными онлайн-сервисами для проверки DNS записей.

2whois.ru – известный сайт, с помощью которого можно узнать DNS-записи самого разного типа. Просто нужно указать домен в соответствующей строке и начать проверку.

dns.nettools.ru – очень удобный сервис, в котором можно получить информацию не только о ресурсных записях, но и возможности выполнения рекурсивных запросов, а также проверки сервера на возможность выгрузки данных.

functions-online.com – здесь тоже очень удобно проверять настройки DNS-записей самых различных типов. Сервис дает полную информацию, а еще предоставляет PHP документацию на разных языках.

mail-tester.com – сервис поможет определить, попадет ли письмо, отправленное с вашего сервера, в «Спам». Еще здесь можно определить ошибки в ссылках и проверить качество форматирования писем.

xseo.in/dns – на данном ресурсе есть раздел для проверки самых разных DNS записей.

digwebinterface.com – навороченный онлайн-сервис с очень простым исполнением. С первого взгляда может показаться сложным, но на самом деле справиться с ним может даже новичок.

Что такое публичный DNS-сервер?

В приведенном выше сценарии мы ссылались на «запрашивающего”. Что же это может значить?

Почти во всех случаях запрашивающим будет являться то, что мы называем «публичный DNS-сервер». Этот сервер настроен на отправку запросов другим серверам. По сути, это посредник для пользователя, который кэширует предыдущие результаты запроса для повышения скорости и знает адреса корневых серверов, способных преобразовать запросы, сделанные для данных, информацией о которых он уже не владеет.

Как правило, пользователь будет иметь несколько публичных DNS-серверов, настроенных на их компьютерной системе. Публичные DNS-серверы обычно предоставляются ISP или другими организациями. Например, Google предоставляет публичные DNS-сервера, которые вы можете запросить. Они могут быть настроены на вашем компьютере автоматически или вручную.

При вводе URL в адресной строке браузера ваш компьютер прежде всего проверяет, может ли он найти, где находится ресурс, на локальном уровне. Он проверяет «узлы» файлов на компьютере и других местах. Затем он отправляет запрос на публичный DNS-сервер и ожидает получить обратно IP-адрес ресурса.

Затем публичный DNS-сервер проверяет свой кэш на наличие ответа. Если он не найдет то, что необходимо, он проделает шаги, указанные выше.

Публичные DNS-серверы по сути сжимают процесс отправки запроса для конечного пользователя. Клиенты просто должны не забывать спрашивать публичный DNS-сервер, где находится ресурс, и быть уверенными, что они найдут окончательный ответ.

Бесплатный DNS хостинг от компании Selectel

Я подробно рассмотрел услуги компании Selectel в этой статье — https://moonback.ru/page/obzor-selectel-vpc. Напомню, что у компании Selectel обширная сеть дата-центров в России.

DNS-хостинг от Selectel — это размещение доменов на NS-серверах в Санкт-Петербурге, Москве, Екатеринбурге, Новосибирске, Киеве, Нью-Йорке, Пало-Альто, Лондоне, Амстердаме и Франкфурте.

Это совершенно бесплатно для размещение любого количества доменов на NS-серверах вне зависимости от использования других услуг.

DNS хостинг отказоустойчив, так как применяется технология Anycast, которая резервирует NS-узлы и каналы связи.

Панель управления с интуитивным, понятным, простым интерфейсом с возможностью редактировать всех основных типов DNS-записей.

Защита DNS-серверов от атак

В наши дни опасность воздействия хакеров на DNS приобрела глобальные масштабы. Ранее уже были ситуации атак на серверы такого формата, которые приводили к многочисленным сбоям в работе всемирной паутины, в особенности известных социальных сетей.

Наиболее опасными считают нападения на корневые серверы, хранящие данные об IP-адресах. Например, в историю вошла произошедшая в октябре 2002 года DDoS-атака на 10 из 13 серверов верхнего уровня.

Протокол DNS получает результаты по запросам с помощью протокола пользовательских датаграмм UDP. UDP использует модель передачи данных без соединений для обеспечения безопасности и целостности информации. Таким образом, большинство атак производятся на этот протокол с помощью подделки IP-адресов.

Существует несколько схем, настройка которых позволит защитить DNS-сервер от атак хакеров:

-

Использование технологии uRPF (Unicast Reverse Path Forwarding).

Суть состоит в том, чтобы определить возможность принятия пакета с конкретным адресом отправителя на указанном устройстве для передачи данных. Пакет проходит проверку и принимается в том случае, когда сетевой интерфейс, с которого он получен, предназначен для обмена информацией с адресатом данного пакета. В обратной ситуации пакет будет отброшен. Этот способ помогает выявить и частично отобрать фальшивый трафик, но не гарантирует надежную защиту от фальсификации. uRPF полагает, что данные отправляются на определенный адрес через неизменный интерфейс. Ситуация усложняется, если появляется несколько провайдеров. -

Применение функции IP Source Guard.

В ее основе лежит технология uRPF и проверка DHCP-пакетов. IP Source Guard отслеживает DHCP-трафик в интернете и выясняет, какие IP-адреса получили сетевые устройства. Это позволяет выявить поддельный трафик на некоторых портах установки. После этого данные собираются и записываются в общую таблицу итогов проверки DHCP-пакетов. В дальнейшем IP Source Guard обращается к этой таблице, чтобы осуществить проверку пакетов, полученных коммутатором. Если IP-адрес пакета не совпадает с адресом источника, то пакет откладывается. -

Использование утилиты dns-validator.

Эта программа контролирует передачу всех пакетов DNS, соотносит запрос с ответом и в случае расхождения названий отправляет уведомление пользователю.