S-group

Содержание:

- How Does HTTPS Work?

- Port 443 is the standard HTTPS Port for all the secured transactions and almost 95% of the secured sites use Port 443 for data transfers.

- Рекомендации по использованию HTTPS

- Что такое HTTPS и для чего он нужен

- Как проверить открыт ли порт

- Обратный вызов проверки подлинности HTTP

- HTTPS – что это

- HTTPS простыми словами

- Настройка резервирования пространства имен

- Что такое порты компьютера: а сколько их?

- Дополнительные настройки для CMS

How Does HTTPS Work?

So, what happens behind the scenes, and how does HTTPS really work? Let’s find out!

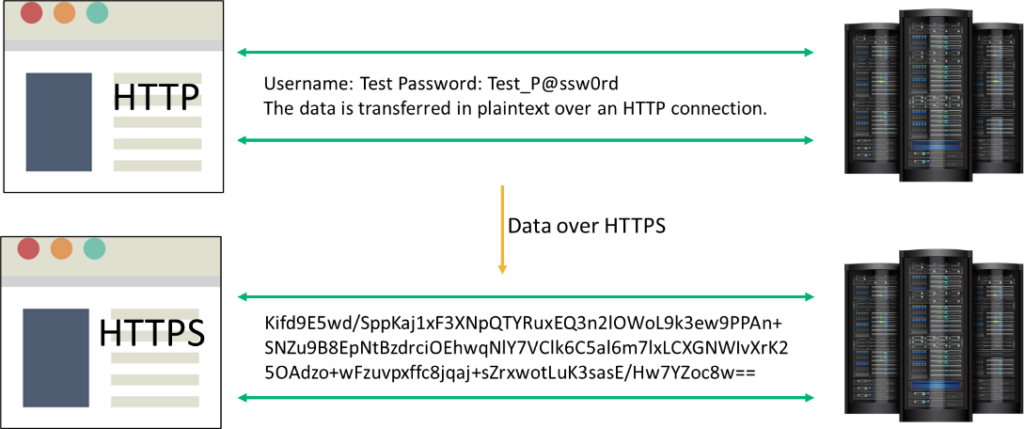

When your client browser sends a request to a website over a secure communication link, any exchange that occurs — for example, your account credentials (if you’re attempting to login to the site) — stays encrypted. This means that it can’t be read by an attacker on the network. This happens because the original data is passed through an encryption algorithm that generates a ciphertext, which is then sent to the server.

Even if the traffic gets intercepted, the attacker is left with garbled data that can only be converted to a readable form with the corresponding decryption key. Here’s a visual representation of how this process works:

A visual breakdown of how an HTTPS connection encrypts traffic via port 443.

A visual breakdown of how an HTTPS connection encrypts traffic via port 443.

HTTP over an SSL/TLS connection makes use of public key encryption (where there are two keys — public and private) to distribute a shared symmetric key, which is then used for bulk transmission. A TLS connection typically uses HTTPS port 443. Alternatively, the client may also send a request like STARTTLS to upgrade from an unencrypted connection to an encrypted one.

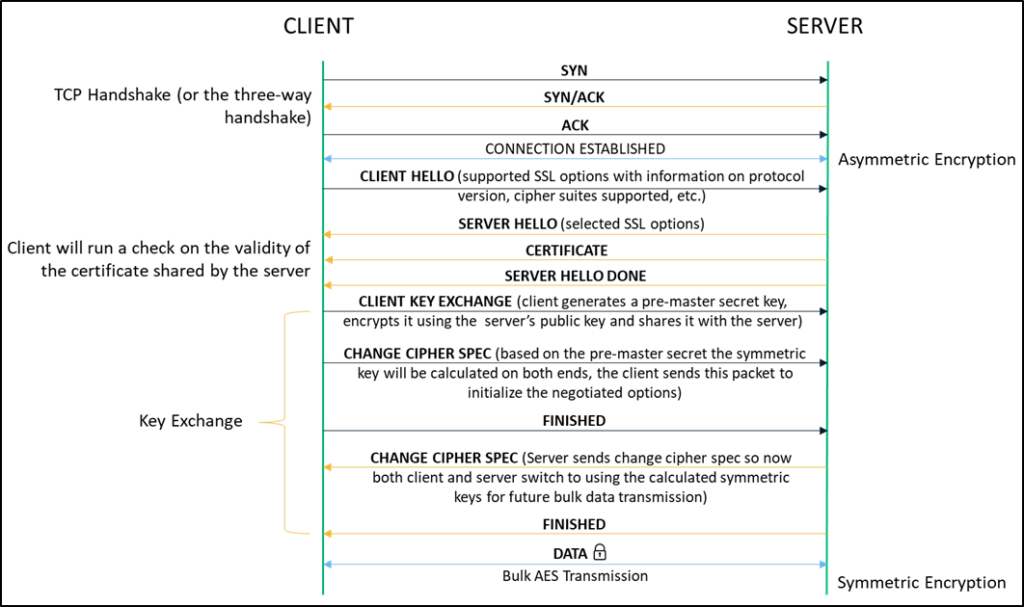

Before a connection can be established, the browser and the server need to decide on the connection parameters that can be deployed during communication. They arrive at an agreement by performing an SSL/TLS handshake:

- The process begins with the exchange of hello messages between the client browser and the web server.

- Once the protocol negotiation commences, encryption standards supported by the two parties are communicated, and the server shares its certificate.

- The client now holds the public key of the server, obtained from this certificate. It verifies the validity of the server cert before using the public key to generate a pre-master secret key. Next, the pre-master secret is encrypted with the public key and shared with the server.

- Based on the value of the pre-master secret key, both sides independently compute the symmetric key.

- Both sides send a change cipher spec message indicating they’ve calculated the symmetric key, and the bulk data transmission will make use of symmetric encryption.

This graphic provides a visual breakdown of the TLS handshake process. It showcases the interactions that take place between a client and server to establish a secure, encrypted connection.

This graphic provides a visual breakdown of the TLS handshake process. It showcases the interactions that take place between a client and server to establish a secure, encrypted connection.

Port 443 is the standard HTTPS Port for all the secured transactions and almost 95% of the secured sites use Port 443 for data transfers.

If you are a web user or a web owner, you must be aware of the encryption securities provided by SSL (Secure Socket Layer) certificates. SSL Certificates are those digital certificates that secure client-server communications with encryption. To know if a site is secured with SSL encryption security, the user must look out for its trust symbols. i.e., HTTPS in the address bar and a padlock in the URL.

When a user tries to access a site that is not secured with HTTPS, all the popular browsers tend to display a warning message stating, “Not Secure.” This warning can be avoided when the website owner installs an SSL certificate to the site, making it secure. This is when Port 443 comes into the picture. To establish a secure connection, HTTPS uses port 443.

Рекомендации по использованию HTTPS

Используйте надежные сертификаты безопасности

Если вы решили использовать на своем сайте протокол HTTPS, вам нужно получить сертификат безопасности. Его выдает центр сертификации, который проверяет, действительно ли указанный веб-адрес принадлежит вашей организации. Таким образом обеспечивается защита посетителей от атак посредника. Чтобы обеспечить высокий уровень защиты, выберите сертификат с 2048-битным ключом. Если вы уже используете сертификат с менее надежным ключом (1024-битным), замените его на 2048-битный. При выборе сертификата следуйте изложенным ниже рекомендациям.

- Обратитесь в надежный центр сертификации, который может предоставить вам техническую поддержку.

- Определите тип сертификата, который вам больше подойдет:

- Одиночный сертификат для одного защищенного ресурса ().

- Многодоменный сертификат для нескольких заранее известных защищенных ресурсов (например, ).

- Сертификат-шаблон для защищенного ресурса, использующего динамические субдомены (например, ).

Следите за тем, чтобы HTTPS-страницы можно было сканировать и индексировать

- Чтобы проверять, могут ли страницы быть просканированы, пользуйтесь инструментом проверки URL.

- Не блокируйте сканирование своего HTTPS-сайта с помощью файла robots.txt.

- Не размещайте на HTTPS-страницах теги .

Используйте технологию HSTS

На сайтах, использующих протокол HTTPS, рекомендуется применять технологию HSTS (HTTP Strict Transport Security). В этом случае браузер будет запрашивать страницы HTTPS, даже если пользователь введет в адресной строке, а Google будет показывать в результатах поиска только защищенные URL. Все это делает вероятность показа незащищенного контента минимальной.

Если вам нужно использовать HSTS, проверьте, поддерживает ли ваш веб-сервер эту технологию, и не забудьте включить ее в настройках сервера.

Технология HSTS повышает уровень безопасности, но усложняет процедуру отката. Поэтому мы рекомендуем включать ее следующим образом:

- Выполните переход на HTTPS, не включая HSTS.

- Активируйте отправку заголовков HSTS с минимальным значением параметра . Начните отслеживать объем трафика пользователей и других клиентов, а также эффективность зависимых объектов, например объявлений.

- Постепенно увеличивайте значение в настройках HSTS.

- Если HSTS не затрудняет пользователям и поисковым системам просмотр веб-страниц, то сайт можно добавить в список предварительной загрузки HSTS, используемый большинством популярных браузеров. Это позволяет повысить безопасность и увеличить скорость загрузки страниц.

Распространенные проблемы

Ниже перечислены некоторые проблемы, которые могут возникнуть при использовании защиты TLS, и способы их устранения.

| Распространенные ошибки и их устранение | |

|---|---|

| Просроченные сертификаты | Вовремя обновляйте сертификаты. |

| В сертификате неправильно указано название сайта. | Убедитесь, что вы получили сертификат для всех имен хостов, которые используются на вашем сайте. Например, если в сертификате указано только имя , посетитель, который попытается перейти на (без префикса ), не попадет туда из-за несоответствия сертификата. |

| Не поддерживается функция (Server name indication, указание имени сервера) | Ваш веб-сервер должен поддерживать SNI. Также рекомендуйте посетителям использовать браузеры, которые работают с этой функцией (это все ). Если вам нужно обеспечить поддержку устаревших браузеров, используйте выделенный IP-адрес. |

| Проблемы со сканированием | Не блокируйте сканирование своего HTTPS-сайта с помощью файла . |

| Проблемы с индексированием | По возможности разрешите поисковым системам индексировать ваши страницы. Не используйте тег . |

| Устаревшие версии протоколов | Старые версии протоколов уязвимы. Используйте последние версии библиотек TLS и протоколов. |

| Совмещение защищенных и незащищенных элементов | В страницы HTTPS можно встраивать только контент, который передается по протоколу HTTPS. |

| Разный контент на страницах HTTP и HTTPS. | Содержание на страницах, использующих HTTP и HTTPS, должно быть идентичным. |

| Ошибки кода статуса HTTP на страницах с HTTPS | Убедитесь, что ваш сайт возвращает правильный код статуса HTTP. Например, для доступных страниц используется код , а для несуществующих ‒ или . |

Что такое HTTPS и для чего он нужен

Что такое HTTPS

HTTPS (HyperText Transfer Protocol Secure) — это расширение HTTP-протокола, его используют, чтобы защитить от мошенников конфиденциальные данные, которые пользователи вводят на сайте. Сайтам с протоколом HTTPS доверяют больше, потому что пользоваться им безопаснее.

С июля 2018 года в браузере Google Chrome 68 все сайты с HTTP будут иметь пометку как ненадежные, как

написано в блоге компании. Этот браузер довольно популярен, так что стоит озаботиться переходом на HTTPS, чтобы избежать пометки.

У небезопасных сайтов появится пометка

Из-за этого сайты постепенно переходят на новый протокол, с каждым годом тенденция сохраняется .

Данные из блога Chromium на февраль 2018 года:

- 64% трафика Chrome на Android и Windows защищены протоколом безопасности. В 2017 году было 64% трафика.

- Более 78% трафика Chrome на ChromeOS и Mac защищены. В прошлом году было 75%.

- 81 из 100 лучших сайтов используют HTTPS по умолчанию, в прошлом году их было 71.

Судя по росту показателей с каждым годом, процесс перехода сайтов будет продолжаться.

Чем HTTPS отличается от HTTP

Главное отличие — HTTPS перед передачей транспортным протоколом шифрует данные, используя криптографические протоколы SSL и TLS.

Протокол SSL (Secure Sockets Layer) нужен для защиты данных, он гарантирует безопасное соединение браузера пользователя и сервера. Для него требуется установка SSL-сертификата.

А TLS (

Transport Layer Security ‒ безопасность на транспортном уровне) обеспечивает информации три уровня защиты:

1.Шифрование. Данные шифруются, чтобы злоумышленники не смогли узнать, какую информацию передают посетители, и перехватить ее.

2.Сохранность. Все намеренные или ненамеренные изменения данных фиксируются.

3.Аутентификация. Пользователи попадут именно на тот сайт, который им нужен,и будут защищены от

атаки посредника.

Зачем нужен HTTPS-протокол

Рекомендуем переход на HTTPS, потому что это даст преимущества перед HTTP:

- Мошенники не смогут получить доступ к данным, которые передаются через сайт.

- Google Chrome помечает сайты с HTTP как небезопасные, поэтому их репутация ниже.

- Пользователи больше доверяют безопасным сайтам.

- В 2018 HTTPS становится стандартом.

- В перечне факторов ранжирования есть наличие HTTPS.

Обязательно переходить на HTTPS нужно в первую очередь сайтам, на которых вводятся личные данные: платежные реквизиты, регистрационные данные и так далее. Это нужно, чтобы обезопасить данные пользователей от перехвата мошенниками.

HTTPS делает пользование сайтом безопаснее и влияет на ранжирование, к тому же все ресурсы постепенно переходят на этот протокол, а поисковики это поощряют. Значит, пора переводить и свой сайт.

Как проверить открыт ли порт

С понятием «порта» более или менее разобрались, теперь давайте узнаем, как проверить, открыт ли порт на компьютере или нет. Способов проверки доступности или недоступности порта(ов) существует несколько. Самый простой и очевидный – воспользоваться онлайновыми сервисами PortScan.ru или 2ip.ru. Чтобы определить, открыт ли явно порт или нет, нужно ввести его номер в специальное поле и нажать кнопку «Проверить».

PortScan.ru и подобные ему сервисы также нередко предоставляют услуги сканера открытых портов на компьютере.

Посмотреть открытые порты в Windows 7/10 можно и с помощью обычной командной строки или консоли PowerShell, запущенной с правами администратора. Для этого выполняем в консоли команду следующего вида:

netstat -aon | more

При этом вы получите список активных подключений. В колонке «Локальный адрес» будут указаны IP и собственно номер открытого в данный момент порта

Обратите также внимание на состояние подключения. LISTENING означает, что порт просто прослушивается (ожидает соединения), ESTABLISHED – идет активный обмен данными между узлами сети, CLOSE_WAIT – ожидает закрытия соединения, TIME_WAIT указывает на превышение времени ответа

В качестве альтернативы для определения используемых портов можно воспользоваться бесплатной утилитой CurrPorts от известного разработчика NirSoft.

Преимущества этой утилиты в том, что она в наглядном виде показывает не только используемые локальные и удалённые порты, но и связанные с ними процессы и сервисы, а также пути к их исполняемым файлам, их версию, описание и много другой полезной информации. Кроме того, с помощью CurrPorts можно закрывать выбранные соединения и завершать процессы на выбранных портах.

Обратный вызов проверки подлинности HTTP

Как уже упоминалось, проверка подлинности HTTP является необязательной, то есть используется не при любой передаче данных через Интернет. Кроме того, проверка подлинности обычно зависит от конкретного ресурса. Один и тот же сервер может требовать проверку подлинности для доступа к некоторым ресурсам и не требовать для доступа к другим. Пакет HTTP-сервера Неткс позволяет приложению указать (с помощью вызова nx_web_http_server_create ) подпрограммы обратного вызова проверки подлинности, которая вызывается в начале обработки каждого HTTP-запроса клиента.

Эта подпрограмма обратного вызова предоставляет серверу NetX Web HTTP строковые значения имени пользователя, пароля и области, которые связаны с конкретным ресурсом, и возвращает необходимый тип проверки подлинности. Если для ресурса не требуется проверка подлинности, обратный вызов проверки подлинности должен возвращать значение NX_WEB_HTTP_DONT_AUTHENTICATE. Если для указанного ресурса требуется обычная проверка подлинности, эта подпрограмма должна возвращать NX_WEB_HTTP_BASIC_AUTHENTICATE. Наконец, если требуется дайджест-проверка подлинности MD5, подпрограмма обратного вызова должна возвращать NX_WEB_HTTP_DIGEST_AUTHENTICATE. Если ни для одного из ресурсов, предоставляемого HTTP-сервером, не требуется проверка подлинности, обратный вызов можно не указывать, передав в вызов для создания HTTP-сервера пустой указатель.

Формат подпрограммы обратного вызова проверки подлинности для приложения достаточно прост и определен ниже.

Входные параметры определяются следующим образом.

-

request_type: указывает запрос HTTP-клиента, который может иметь одно из следующих значений:

- NX_WEB_HTTP_SERVER_GET_REQUEST

- NX_WEB_HTTP_SERVER_POST_REQUEST

- NX_WEB_HTTP_SERVER_HEAD_REQUEST

- NX_WEB_HTTP_SERVER_PUT_REQUEST

- NX_WEB_HTTP_SERVER_DELETE_REQUEST

- resource: запрашиваемый ресурс.

- name: указатель на требуемое имя пользователя.

- password: указатель на требуемый пароль.

- realm: указатель на область определения приложений для данной проверки подлинности.

Возвращаемое значение подпрограммы проверки подлинности указывает, требуется ли проверка подлинности. Указатели на имя, пароль и область определения приложения не используются, если подпрограмма обратного вызова проверки подлинности возвращает значение NX_WEB_HTTP_DONT_AUTHENTICATE. В противном случае разработчик HTTP-сервера должен убедиться, что значения NX_WEB_HTTP_MAX_USERNAME и NX_WEB_HTTP_MAX_PASSWORD, определенные в файле nx_web_http_server.h, достаточно велики для размещения имени пользователя и пароля, указанных в обратном вызове проверки подлинности. По умолчанию оба значения равны 20 символам.

HTTPS – что это

Протоколы передачи данных используются, когда эти самые данные передаются через интернет. От сайта к пользователю, от пользователя к сайту, от сервера к другому серверу и т. д. Различные протоколы используются повсеместно, и каждый из них обладает своими особенностями, которые могут напрямую влиять на качество передаваемых данных.

HTTP и HTTPS всегда можно видеть в начале ссылок. Сама модель ссылки подразумевает, что в самом начале всегда указывается протокол передачи данных. Если вы введете http, сайт откроется по этому протоколу. Если https, браузер попытается открыть его по защищенному каналу, однако это не всегда сработает.

Только в тех случаях, когда у домена есть специальный SSL-сертификат. Об этом я расскажу чуть позже, сейчас же мы чуть подробнее остановимся на понятии защищенного соединения.

Обычное HTTP-соединение очень уязвимо для различного рода перехватов, хакерских атак, подмены и кражи данных. То есть если вы будете работать с сайтом, используя этот вид протокола, то есть вероятность, что при обмене данными вы получите их недостоверную копию. Также у вас есть риск потерять ту информацию, которую вы передавали на сайт. В процессе обмена данными может вмешаться третье лицо и получить копию той информации, которую вы передали сайту.

Говоря простыми словами, если вы введете свой пароль, данные от банковской карты, личную информацию или что-то еще на сайте, который работает на HTTP-протоколе, то все это может быть похищено третьими лицами. С помощью определенных манипуляций они смогут вмешаться в процесс обмена информацией между вами и веб-ресурсами, после чего сделать все, что им захочется.

Речь идет не только о простом похищении информации. В некоторых случаях хакерские атаки могут наносить куда больший ущерб. Например, хакеры могут заразить вирусами ваши устройства и вывести их из строя. То же касается серверов и хранилищ личной информации пользователей.

Чтобы вам было понятнее, я приведу простой пример. Представьте, что есть некий банк, сайты и серверы которого работают на простом HTTP-протоколе без использования защиты, антивирусного ПО или брандмауэра. Такой банк сразу попадает в поле зрения злоумышленников, и это значит, что есть риск взлома и потери всех средств на счетах.

На этих счетах хранятся деньги не только банка, но и простых клиентов, которые обратились в эту организацию по самым разным причинам. Кто-то хотел положить свой капитал под процент, другие просто взяли кредит и сейчас выплачивают его, третьи пользуются исключительно дебетовой картой и расплачиваются ей в магазинах.

В один момент злоумышленники взламывают банк, и все эти люди в одночасье теряют все средства. Банк не сможет выплатить им деньги, потому что у него самого их не осталось.

То есть одна простая уязвимость может привести к самой настоящей катастрофе. Даже такая мелочь, как протокол передачи данных, может влиять на очень многие вещи. То же касается и других сфер. Простой HTTP-протокол подвергает риску веб-ресурсы, которые его используют. Защищенный вариант помогает избежать всех этих проблем.

HTTPS простыми словами

Интернет построен вокруг обмена данными. Каждое отправленное сообщение, каждая открытая страница – все это отправление и получение запросов. Если они передаются в открытом виде, их в любой момент может перехватить злоумышленник, если сайт использует HTTP-соединение.

Перенесем механизм использования HTTPS на сайте в реальную жизнь

Представьте, что хотите передать другу важное письмо. Хоть вы и упаковали его в конверт, почтальон все равно может получить информацию, а потом заменить вскрытую упаковку на новую (передача данных по протоколу HTTP)

Но вы кладете письмо в ящик, на который вешаете замок. Друг получает посылку, но у него нет ключа — поэтому он вешает на ящик второй замок и отправляет его обратно.

Ящик «приходит» к вам, вы снимаете свой замок и отправляете посылку в путь третий раз. Теперь друг сможет открыть ее своим ключом, получив доступ к необходимой информации (передача данных по протоколу HTTPS)

На первый взгляд принцип кажется сложным, но отправляя ключ отдельно, вы рискуете, ведь его, как и посылку, могут перехватить. В данном случае перехват посылки не даст мошенникам возможность заполучить информацию.

Настройка резервирования пространства имен

Резервирование пространства имен назначает права на часть пространства имен URL-адреса HTTP определенной группе пользователей. Резервирование предоставляет этим пользователям право создавать службы, которые ожидают передачи данных в указанной части пространства имен. Резервирования — это префиксы URL-адресов. Это означает, что резервирование охватывает все вложенные пути пути резервирования. Резервирования пространства имен позволяют использовать подстановочные знаки двумя способами. В документации по API HTTP-сервера описывается Порядок разрешения между утверждениями пространства имен, которые используют подстановочные знаки.

Запущенное приложение может создать аналогичный запрос для добавления регистраций пространства имен. Регистрации и резервирования конкурируют за части пространства имен. Резервирование может иметь приоритет над регистрацией в соответствии с порядком разрешения, указанным в порядке разрешения между утверждениями пространства имен, которые используют подстановочные знаки. В этом случае резервирование не позволяет запущенному приложению получать запросы.

В следующем примере используется средство Netsh.exe:

Эта команда добавляет резервирование URL-адресов для указанного пространства имен URL-адреса для учетной записи DOMAIN\user. Для получения дополнительных сведений об использовании команды netsh введите в командной строке и нажмите клавишу ВВОД.

Что такое порты компьютера: а сколько их?

Точное количество портов в компьютере — 65 535. И ничего себе, у них есть своя градация. Следовательно, порты с номерами до 1023 Linux и Unix-подобные операционные системы считаются «критическими» для сетевой активности системы, поэтому для доступа к ним и связанным с ними службам часто требуются права root. Windows также считает их системными и внимательно следит за ними.

Порты с 1024 по 49151 помечены как «готовые к регистрации». Это означает, что эти порты зарезервированы или могут быть зарезервированы для определенных служб. К счастью или к сожалению, они не привязаны к этим службам со строгими правилами, но они могут предоставить ключ для распознавания программы, запущенной на стороне хоста. Остальные порты (начиная с 49152) не регистрируются и используются по усмотрению пользователей операционной системы и называются «динамическими» портами. Поэтому запоминание того, какой порт является «острым», для какого сервиса часто просто бесполезно (по крайней мере, сегодня; однако это может измениться). Но есть список портов, которые с незапамятных времен использовались определенными службами:

20: данные FTP21: Управление FTP22: SSH23: Telnet <= незащищенный, поэтому не рекомендуется25: SMTP43: WHOIS53: Службы DNS67: служба DHCP68: DHCP-клиент80: HTTP-трафик <= нормальный веб-трафик110: застежка-молния POP3113: Службы аутентификации в сетях IRC143: почта IMAP161: SNMP194: IRC389: LDAP443: HTTPS <= безопасный сетевой трафик587: SMTP <= добавить сообщения631: порт CUPS для виртуальных принтеров.

Есть еще кое-что, о чем следует помнить при знакомстве с портами компьютера. Это технические термины, которые характеризуют состояние портов в смысле обмена данными на данный момент. Нравится:

- Порт — сетевая локализация в операционной системе с присвоением определенного числового значения для обмена информацией по соответствующим протоколам

- Интернет-сокеты — или просто сокеты — это файловые дескрипторы, которые определяют IP-адрес и соответствующий номер порта, а также специальный протокол передачи, который будет работать с данными

- Связывание — это процесс использования интернет-плагина службой или службой при передаче и получении файлов

- Перехват — это попытка связаться с сервисом или сервисом с портом / протоколом / IP-адресом или комбинацией этих компонентов сетевой идентификации системы для ожидания запросов от клиента сервиса

- Сканирование портов: проверьте состояние портов, чтобы определить их доступность для дальнейших действий

Дополнительные настройки для CMS

Далее для корректной работы сайта по HTTPS потребуется выполнить дополнительные настройки, в зависимости от вашей CMS.

WordPress

- В админ-панели сайта перейдите в раздел «Настройки» — «Общие».

- Укажите протокол HTTPS в полях «Адрес WordPress» и «Адрес сайта», то есть замените http://domain.ru на https://domain.ru.

- В конфигурационный файл wp-config.php добавьте строку:

define('FORCE_SSL_ADMIN', true);

Joomla

- В админ-панели сайта перейдите в раздел «Система» — «Общие настройки» — вкладка «Сервер».

- В пункте «Включить SSL» выберите «Весь сайт» и сохраните изменения.

- В конфигурационном файле configuration.php в строке с параметром $live_site укажите URL вашего сайта с протоколом HTTPS:

public $live_site = 'https://domain.ru';

1С-Битрикс

Для CMS Битрикс рекомендуется выполнить несколько дополнительных проверок:

- Проверить работу форм обратной связи, так как ajax-запросы могут содержать ссылки на HTTP, которые перестанут работать.

- Проверить интеграцию с 1С. Если ваша версия 1С не поддерживает протокол HTTPS, добавьте следующий код в .htaccess:

RewriteEngine OnRewriteCond %{HTTPS} off

RewriteCond %{HTTP:X-Forwarded-Proto} !https

RewriteCond %{REQUEST_URI} !^/bitrix/admin/1c_exchange\.php$

RewriteRule ^(.*)$ https://%{HTTP_HOST}/$1

- Проверить выгрузки на торговые площадки (Яндекс.Маркет и др). Файлы выгрузки будет нужно сгенерировать заново. В разделе «Рабочий стол» — «Магазин» — «Настройки» — «Экспорт данных» включите опцию «Использовать в выгрузке протокол https» в выгрузке Yandex.

- Если используется CDN, поставьте флажок в поле «Сайт работает по https» в настройках сервиса «Ускорение сайта CDN».

- В настройках модуля «E-mail маркетинг» включите https для ссылок в письмах.

Drupal

Для Drupal 8 дополнительных настроек не требуется.

Для Drupal 7 в конфигурационный файл settings.php добавьте строки:

$conf = TRUE; $base_url = 'https://domain.ru';

MODX Revolution

- В админ-панели сайта перейдите в раздел «Настройки» — «Системные настройки» — вкладка «Сайт».

- Найдите параметр «Тип сервера» (можно искать по ключу server_protocol) и замените HTTP на HTTPS.

- Далее найдите параметр «Схема URL» (ключ link_tag_scheme) и замените значение -1 на 1.

Если в работе сайта возникают проблемы, попробуйте дополнительно внести следующие изменения в конфигурационный файл config.inc.php:

# Строку $isSecureRequest = false; # заменить на: $isSecureRequest = true; # Строку: $url_scheme= $isSecureRequest? 'https://': 'http://'; # заменить на: $url_scheme= 'https://';

OpenCart

- В админ-панели сайта перейдите в раздел «Система» — «Настройки».

- На вкладке «Сервер» в пункте «Использовать SSL» выберите «Да» и сохраните изменения.

-

В конфигурационном файле /public_html/config.php в блоках HTTP и HTTPS укажите URL вашего сайта с протоколом HTTPS:

// HTTP define('HTTP_SERVER', 'https://domain.ru/'); // HTTPS define('HTTPS_SERVER', 'https://domain.ru/'); -

В конфигурационном файле /public_html/admin/config.php также укажите протокол HTTPS в блоках HTTP и HTTPS:

// HTTP define('HTTP_SERVER', 'https://domain.ru/admin/'); define('HTTP_CATALOG', 'https://domain.ru/'); // HTTPS define('HTTPS_SERVER', 'https://domain.ru/admin/'); define('HTTPS_CATALOG', 'https://domain.ru/');

Prestashop

Дополнительно рекомендуется очистить кэш: раздел «Расширенные возможности» — «Производительность» — «Очистка кэша».