Как определить ip-адрес сайта?

Содержание:

- Что будет дальше?

- Как узнать IP адрес по письму

- Команда nslookup

- Какую информацию о вас хранит ваш IP-адрес

- Команда ping

- IPv6

- Расчет подсетей на основе максимального количества хостов в подсети

- Анализ результатов CloudFail

- Две базовые части IP-адреса

- Вариант 1: Правоохранительные органы

- Интернет регистраторы

- Советы: как скрыть ваш IP-адрес

- Что такое и как работает CloudFail

- Переадресация с анонимного адреса электронной почты

- Основные DNS записи для домена

- Использование Nslookup

- Трассировка

- Как установить CloudFail

Что будет дальше?

IP-адрес не закрепляется за кем-либо навечно. Если адрес больше не используется, например, в случае закрытия компании, он восстанавливается и может быть передан другому пользователю. По прогнозам RIPE NCC, таким образом могут передаваться несколько сотен IP в год. Конечно, этого недостаточно, чтобы покрыть спрос, и необходимо более глобальное решение.

RIPE NCC возлагает большие надежды на новую версию интернет-протокола — IPv6.

Вот несколько отличий IPv6 от IPv4:

- Адрес IPv6 состоит из 128 бит, что в 4 раза больше 32-битного адреса IPv4

- IPv6 представляет собой шестнадцатеричные числа, разделенные двоеточиями, IPv4 — десятичные числа, написанные через точку

- В IPv6 более эффективная маршрутизация без фрагментации пакетов

Пример адреса IPv6: 2a03:6f00:1::5c35:608d.

«Если выделять сеть IPv6 каждому жителю планеты, то IPv6-адресов хватит на 480 лет», — сообщает RIPE NCC.

Подведем итог: пользователям не стоит бояться того, что в России закончились IP-адреса протокола IPv4. Можно регистрировать домены и заказывать виртуальный хостинг для сайтов, как и прежде. Забота о выдаче IP-адресов и переходе на новую версию межсетевого протокола ложится на плечи интернет-провайдеров и хостинговых компаний.

Если вы начали знакомство с хостингом с новости про исчерпание IP-адресов и еще не успели разобраться в тонкостях размещения сайта и выбора домена, вам помогут статьи в Community:

- Важные пункты, которые стоит знать начинающим пользователям хостинга

- Как выбрать доменное имя для сайта

Как узнать IP адрес по письму

Заведите временную электронную почту. Затем попробуйте у адресата в контакте у которого вы хотите IP адрес компьютера узнать заставить написать вам письмо. Как только вы получите от него письмо, то откройте его.

Как по письму IP адрес вычислить человека

В верхней левой части этого письма нажмите на три вертикальные точки которые откроют контекстное меню.

Как на компьютере посмотреть IP адрес с помощью письма

В этом меню выберите пункт Показать оригинал.

Где посмотреть IP адрес на компьютере

Затем на клавиатуре нажмите сразу на две клавиши Ctrl+F которые откроют окно поиска в этом письме. В это окно поиска впишите Received: from и нажмите на клавиатуре клавишу Enter. Найденное слово высветится.

Как узнать какой IP адрес отправителя письма

В конце данного предложения вы можете узнать IP адрес сайта Вконтакте с которого вам писали это письмо.

Похожие заметки:

Как делается нумерация страниц в Ворде с 2 страницы

Восстановление файлов после форматирования или удаления

Главная и стартовая страница Яндекс браузера

Как удалить Alcohol 120 полностью

Архиватор Hamster

Уменьшит размер фото программа GIMP Portable

Как поменять язык в Мозиле

Как поставить пароль на Excel

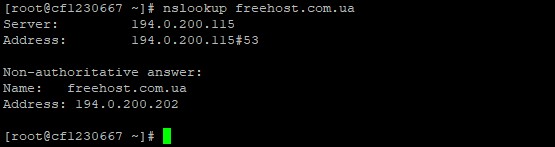

Команда nslookup

Эта команда также позволяет получить информацию по домену или по IP адресу. Основной синтаксис написания nslookup:

nslookup

где — указывать необязательно.

Самый простой пример использования nslookup приведем ниже:

nslookup freehost.com.ua

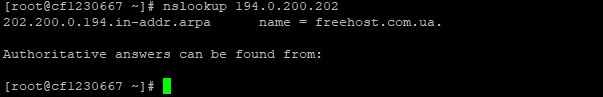

Можем выполнить и обратную задачу — по IP адресу узнать доменное имя сайта.

nslookup 194.0.200.202

Ниже приведем основные опции команды nslookup:

- type – записывается тип записи DNS (к примеру, NS, TXT, SOA и др.);

- port – указывается номер порта;

- recurse – в случае, когда DNS не отвечает, использовать другие DNS;

- retry – задается количество попыток;

- timeout – время;

- fail – в случае, когда DNS возвращает ошибку, необходимо использовать другой сервер.

Приведем примеры команды, с использованием опции type (тип записи), например, для получения записей типа NS, MX, TXT, SOA и т.д.:

nslookup -type=ns freehost.com.ua nslookup -type=mx freehost.com.ua nslookup -type=txt freehost.com.ua nslookup -type=soa freehost.com.ua

Техническую информацию о домене можно получить в ответе, запустив команду nslookup с параметром для типа записи SOA:

- origin — источник информации;

- mail addr — указывает email address администратора домена;

- serial — показывает время в формате timestamp;

- refresh — выводит время в секундах, в течении которого нужно повторить подключения, чтобы обновить информацию;

- retry — указывает время в секундах, через которое необходимо опять повторить подключения к DNS, в случае, если он недоступен;

- expire — показывает интервал времени в секундах, через который нужно считать информацию, полученную от первого DNS, устаревшей;

- minimum — это время в секундах, которое проходит до следующего обновления.

Какую информацию о вас хранит ваш IP-адрес

Где вы находитесь

В первую очередь, ваш IP-адрес содержит данные о стране, в которой вы находитесь, вашем городе и вашем почтовом индексе. Именно поэтому вы часто видите рекламу, связанную с вашим местонахождением. Например, реклама всегда будет показывать вам ваш местный ресторан, а не ресторан в другой стране. Тем не менее, это не единственная информация, которую хранит о вас ваш IP-адрес — абсолютно все, что вы делаете в интернете, также к нему привязано.

Что вы делаете в интернете

С помощью вашего IP-адреса веб-сайты и рекламные компании не просто хотят узнать ваше реальное местонахождение — они также хотят узнать, что вы просматриваете в интернете. Одним из способов получения этой информации является использование cookies и технологии отслеживания IP, которая будет «следовать» за вашим IP-адресом по всему интернету. С помощью полученных данных программа изучает ваши интересы, чтобы отправлять вам еще более персонализированную рекламу, которая сможет вас заинтересовать. Кроме того, все эти данные также могут быть проданы другим рекламным компаниям.

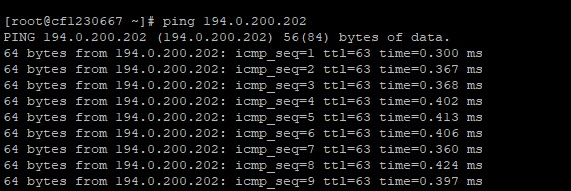

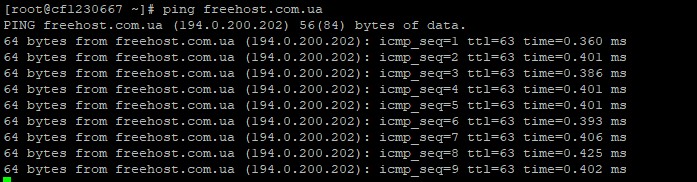

Команда ping

Команда ping известна всем пользователям сети, которые сталкивались с проблемами с соединением. Ping служит для того, чтобы узнать, есть ли связь с удаленным узлом сети, используя протокол ICMP (Internet Control Message Protocol). Принцип действия утилиты простой: на удаленный хост передается пакет с данными ICMP, с целью получить пакет с ответом — если он приходит, то удаленный узел считается доступным.

Синтаксис данной команды:

ping

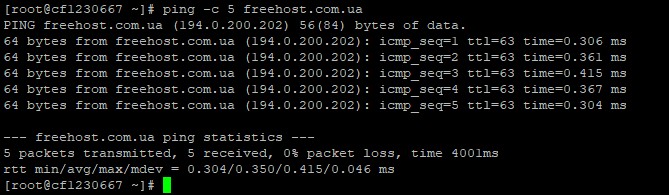

На скриншотах ниже показаны простые примеры использования команды ping:

ping 194.0.200.202

ping freehost.com.ua

Команда ping может исполняться достаточно долго, для выхода из этого режима необходимо нажать комбинацию клавиш: ctrl+c.

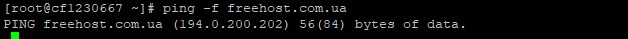

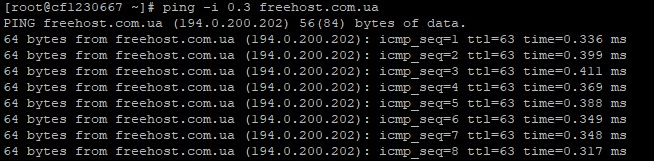

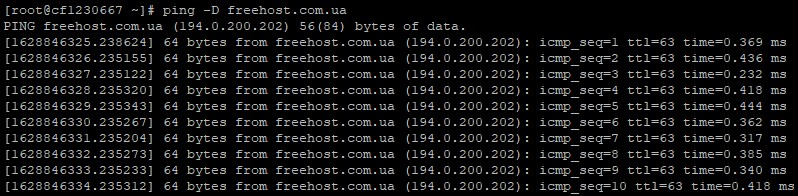

Ниже приведем некоторые опции утилиты ping с примерами:

- -4 — применять ipv4 (по умолчанию);

- -6 — применять только ipv6;

- -b — пинговать широковещательный адрес;

- -с — задать количество пакетов, которые необходимо отправить;

- -D — показывать время в формате UNIX timestamp;

- -f — работать в режиме флуда;

- -i — задать интервал в секундах между отправкой пакетов;

- -v — информация в подробном выводе.

ping -c 5 freehost.com.ua

ping -f freehost.com.ua

ping -i 0.3 freehost.com.ua

ping -D freehost.com.ua

IPv6

Протокол IPv6 был представлен в декабре 1995 года. Он был разработан Инженерным советом интернета (IETF) и является самой последней версией интернет-протокола. IPv6 более продвинутый, чем IPv4, и предоставляет лучшую функциональность.

Как было обозначено выше, каждому устройству в интернете назначается определенный уникальный IP-адрес. Новый протокол может предоставить практически бесконечное количество адресов для устройств и заменяет прошлую версию для обслуживания растущего числа трафика по всему миру и решения проблемы нехватки IP-адресов.

Количество адресов в IPv6 составляет 5 x 10 ^ 28 (около 79 228 162 514 264 337 593 543 950 336 октиллионов). Это означает, что протокол обеспечит возможность использования более 300 млн IP-адресов на каждого жителя Земли.

В отличие от IPv4, типичный адрес IPv6 состоит из 128 бит. Он состоит из восьми групп, каждая из которых включает четыре шестнадцатеричных цифр, разделенных «:». Вот пример: 3005: 0db6: 82a5: 0000: 0000: 7a1e: 1460: 5334.

В 2012 году доля IPv6 в интернет-трафике составляла около 5 %. На 2020 год, согласно данным Google, эта доля составляет около 30 %.

Расчет подсетей на основе максимального количества хостов в подсети

В этом примере мы собираемся вычислить, сколько хостов может поместиться в подсети, которая находится в более крупной сети. В сети 192.168.1.0/24 может поместиться в общей сложности 254 хоста, как мы видели ранее, хотя имеется 256 адресов, первый адрес — это сетевой адрес, а последний — широковещательный адрес, поэтому их нельзя использовать для хозяева. .

Предположим, мы хотим поместите в подсеть всего 40 хостов на основе верхней сети 192.168.1.0/24 , какую маску подсети следует использовать на разных хостах? Какой диапазон IP-адресов у нас есть для хостов? Каким будет сетевой IP-адрес и широковещательный IP-адрес? Первое, что мы должны знать, это то, что для выполнения этого упражнения всегда будут «лишние» IP-адреса хостов, в этом случае в каждой подсети будет не только 40 хостов, но и всего (2 ^ 8) -2.

Шаги для выполнения расчета очень похожи на предыдущий, но с очень важное изменение на третьем шаге

- Преобразуйте 40 хостов в двоичный. Первое, что нам нужно сделать, это преобразовать 40 в двоичный, что составляет 101000, это означает, что у нас есть всего 6 бит для последующего расчета окончательной маски подсети.

- Маска подсети по умолчанию — / 24 или 255.255.255.0, если мы изменим эту маску на двоичную, мы получим: 11111111.11111111.11111111.00000000.

- Мы резервируем рассчитанные 6 бит (40 хостов) справа налево, помещая нули, и мы заполним их 1 до упора влево.

- Новая маска подсети будет следующей: 11111111.11111111.11111111. 11000000 ; следовательно, мы имеем дело с маской подсети / 26 (всего их 26) или 255.255.255.192. Если последняя часть маски (11000000) преобразована в десятичную, она дает нам число 192.

С этой информацией, чтобы вычислить различные подсети, которые мы можем создать в сети 192.168.1.0/24, мы должны сделать 2, возведенные в число нулей маски подсети, которое мы вычислили, если мы посмотрим, у нас есть окончательный часть маски — «11000000», у нас шесть нулей, поэтому 2 ^ 6, что равно 64. Эти 64 — это приращение, которое мы должны использовать для вычисления различных сетевых адресов разных подсетей.

Диапазон IP-адресов вычисленных подсетей будет следующим, логически во всех из них будет использоваться вычисленная нами маска подсети / 26 или 255.255.255.192.

- 192.168.1.0 — 192.168.1.63; первый IP-адрес — это сетевой адрес, а последний — широковещательный. IP-адреса, которые находятся «посередине», обращены к хостам.

- 192.168.1.64 – 192.168.1.127

- 192.168.1.128 – 192.168.1.191

- 192.168.1.192 – 192.168.1.255

Если мы хотим разместить 40 хостов в каждой сети, мы можем создать всего четыре подсети в сети 192.168.1.0/24, как мы видели.

Мы надеемся, что это руководство поможет вам рассчитать подсети на основе количества сетей и количества хостов, которые мы хотим разместить в подсети.

Анализ результатов CloudFail

Строка is part of the Cloudflare network! говорит о том, что сайт защищается сетью Cloudflare. Если бы это было не так, то на этом месте сканирование остановилось, поскольку оно бессмысленно.

Строка Testing for misconfigured DNS using dnsdumpster… говорит о начале первого этапа – получение известных хостов (субдоменов) связанных с анализируемым сайтом. Эти данные беруться от dnsdumpster, который, в свою очередь, собирает их из разнообразных источников (собственные обходчики сайтов из первого миллиона по рейтенгу Alexa Top, поисковые системы, популярные обходчики, Certificate Transparency, Max Mind, Team Cymru, Shodan и scans.io). Но брут-форс доменов не используется.

Как можно видеть, в наших результатах среди DNS записей найдены MX записи, которые указывают на почтовые серверы

Обратите внимание, что в этом случае MX записи указывают не на субдомены интересующего нас сайта, а на хосты Google. Об этом же говорят и данные по IP (принадлежность провайдеру услуг Интернет Google)

Эти хосты не защищены Cloudflare, но для исследования на основе открытых источников в целях обнаружения настоящего IP сервера они не подходят. Мы только можем сделать вывод о том, что сайт использует электронную почту на основе почтовых услуг Google.

Строка Scanning crimeflare database… говорит о начале второго этапа – поиск по базе сайтов с известными IP от CrimeFlare.

Надпись Did not find anything. говорит о том, что в этой базе ничего не найдено.

Строка Scanning 2897 subdomains (subdomains.txt), please wait… говорит о начале третьего этапа – перебор возможных субдоменов по словарю.

Красная строка содержит информацию о найденных субдоменах, но их IP защищён сетью Cloudflare – следовательно, они бесполезны для определения настоящего IP (но могут использоваться для других целей).

Зелёные строки говорят о том, что IP найденного хоста не принадлежит Cloudflare. Следовательно, это может быть реальный IP интересующего нас сайта.

Пример строки из нашего случая — mail.anti-malware.ru, к сожалению, найденный IP вновь принадлежит Google.

Но строка test.anti-malware.ru приводит нас к успеху – это IP VPS сервера.

Поиск сайтов на одном IP подтверждает, что это настоящий IP интересующего нас домена.

Следующий пример сканирования – сайт searchengines.guru.

Получены результаты:

Они говорят о том, что первый и третий этапы не дали результатов. Зато в базе CrimeFlare найден настоящий IP этого сайта, это 159.253.17.89.

Сканирование searchengines.ru:

На первом этапе найдены только почтовые сервера Гугл. В базе данных CrimeFlare сайт не найден.

На третьем этапе следующие хорошие данные:

cdn.searchengines.ru IP: 54.192.98.230 HTTP: 403 link.searchengines.ru IP: 90.156.201.86 HTTP: 200 mail.searchengines.ru IP: 64.233.164.121 HTTP: 200

mail.searchengines указывает на IP почтового сервера Гугл.

cdn.searchengines.ru имеет IP CloudFront – одного из сервисов Cloudflare, т.е. нам это также не подходит.

Зато link.searchengines.ru имеет IP адрес (90.156.201.86) стороннего сервера. Можно открыть страницу link.searchengines.ru – там какой-то забытый, видимо, уже много лет не использующийся онлайн-сервис. Этот IP может быть адресом, в том числе, searchengines.ru. В любом случае, этот IP связан с владельцами searchengines.ru, даже если сам этот хост находится на другом сервере.

Сканирование anycoin.news

Результаты:

Найден IP в базе CrimeFlare. На этот же IP (165.227.129.89) указывают субдомены – вероятно, этих субдоменов не существуют, но из-за особенностей настройки DNS (использование подстановочных символов), каждый запрошенный субдомен преобразуется в настоящий IP сервера.

В данном случае не используются почтовые сервера Гугл, но используются услуги другого сервиса – protonmail. Т.е. IP 185.70.40.101 не даёт нам полезной информации.

Сканирование codeby.net

Результаты:

Этот домен имеет очень интересные MX записи:

46.8.158.106 Russian Federation 10 mail.codeby.net 46.8.158.106 Russian Federation 20 mail.codeby.net.

IP адрес 46.8.158.106 не только может оказаться настоящим адресом сервера. Но даёт нам очень интересную информацию о провайдере Интернет услуг:

А whois даёт нам его адрес и телефон.

Найденный субдомен также полезен:

market.codeby.net IP: 186.2.167.150 HTTP: 200

Он содержит информацию о другом возможном настоящем IP сайта — 186.2.167.150. В любом случае, этот IP имеет отношение к владельцу интересующего сайта.

Две базовые части IP-адреса

IP-адрес устройства состоит из двух отдельных частей:

- Идентификатор сети: является частью IP-адреса; начинаются слева и идентифицирует конкретную сеть, на которой расположено устройство. В обычной домашней сети, где устройство имеет IP-адрес 192.168.1.34, часть 192.168.1 будет идентификатором сети. Если заполнить недостающую конечную часть нулём, мы можем сказать, что сетевой идентификатор устройства – 192.168.1.0.

- Идентификатор хоста: это часть IP-адреса, не занятого сетевым идентификатором. Он идентифицирует конкретное устройство (в мире TCP/IP устройства называют «хостами») в этой сети. Продолжая наш пример IP-адреса 192.168.1.34, идентификатором хоста будет 34 – уникальный идентификатор устройства в сети 192.168.1

Чтобы представить всё это немного лучше, давайте обратимся к аналогии. Это очень похоже на то, как уличные адреса работают в городе. Возьмите адрес, такой как Набережная 29/49. Название улицы похоже на идентификатор сети, а номер дома похож на идентификатор хоста. Внутри города никакие две улицы не будут называться одинаково, так же как ни один идентификатор сети в одной сети не будет назван одинаковым. На определенной улице каждый номер дома уникален, так же как все ID хоста в определенном сетевом идентификаторе.

Вариант 1: Правоохранительные органы

Как это не будет странно звучать, нужно обращаться в правоохранительные органы. Из писем мы видим, что в большинстве случаев это ничего не дает,

но только правоохранительные органы имеют возможность сделать запрос администрации сети Вконтакте на получение данных о пользователе по его ID Вконтакте.

Это единственный законный и надежный способ чего-то добиться и найти злоумышленника.

Если вы обратились к участковому, который пытается от вас избавиться и не понимает о чем идет речь, мы можем посоветовать вам найти в вашем городе отдел полиции „К“.

Именно этот отдел занимается расследованиями в сфере интернет преступности.

Но есть и не очень хорошая новость: вероятность того, что этот отдел возьмется за ваше дело крайне мала.

Они занимаются более крупными делами, связанными с кражами в банковской сфере, взломами банковских систем, правительственных сайтов и т.п.

Почему нужно обращаться в правоохранительные органы? Ответ очень прост. IP адрес пользователя Вконтакте известен только администрации сети Вконтакте и больше никому.

По закону эта информация не может быть передана никому кроме правоохранительных органов.

В случае обращения последних, соцсеть вполне может выдать не только последний IP адрес, но и историю всех посещений а также историю IP адресов.

Имея эту информацию, правоохранительные органы могут сделать запрос интернет провайдеру,

которому принадлежат полученные IP адреса и таким образом получить реальные данные человека.

Только правоохранительные органы обладают подобными полномочиями и только получив и увязав между собой информацию от сети Вконтакте

и интернет провайдера можно найти реальное месторасположение человека.

Ни один сайт, ни один сервис не сможет проделать подобное.

Интернет регистраторы

RIR (Regional Internet Registry), они же региональные интернет-регистраторы по ним можно определить местонахождение. Всего их пять в мире:

- ARIN– Северная Америка;

- APNIC – Юго-Восточная Азия;

- AfriNIC – Африка;

- LACNIC – Южная Америка и Карибы;

- RIPE NCC – Европа, Ближний Восток, Центральная Азия.

Все регистраторы получают имена от ICANN, им выдаются огромные пакеты IP-адресов, которые они впоследствии раздают более мелким локальным регистраторам, чаще всего локальный регистратор является крупным провайдером.

Протокол IP имеет номер узла, который назначается все зависимости от айпи локального узла. Любой маршрутизатор, как правило, входит в несколько сетей сразу. По этой причине каждый отдельный порт маршрутизатора обладает уникальным цифровым идентификатором.

А узел, с которым связан маршрутизатор, входит в состав другой сети, таким образом, АйПи адрес – это не характеристика компьютера, а скорее номер отдельного сетевого соединения. А IP сайта – это номер сетевого соединения, которое использует сервер для выдачи материалов, которые содержит ресурс.

Советы: как скрыть ваш IP-адрес

1. Подключитесь к VPN, чтобы скрыть ваш IP-адрес (и зашифровать ваш трафик)

Использование виртуальной частной сети (VPN) является одним из самых эффективных способов скрытия вашего IP-адреса. Во-первых, VPN применяет шифрование, чтобы никто не смог получить доступ к вашей онлайн-активности и распознать ее. Во-вторых, он перенаправляет ваш интернет-трафик через свои собственные серверы. Благодаря этим двум процессам, единственным IP-адресом, видимым для других пользователей интернета, будет IP-адрес VPN, а не ваш настоящий IP.

Скрытие вашего IP-адреса с помощью VPN не только помогает защитить конфиденциальность ваших данных. Это также может дать вам доступ к контенту с географическими ограничениями, например Netflix или BBC iPlayer, благодаря использованию IP-адреса в другой стране.

Тем не менее, не все VPN обладают продвинутыми технологиями, и некоторые все равно могут раскрыть ваш IP-адрес

Именно поэтому важно заранее убедиться, что выбранный вами VPN имеет дополнительные меры безопасности для предотвращения утечек IP

2. Используйте прокси для маскировки вашего IP-адреса

При данном методе ваша онлайн-информация будет перенаправляться через прокси-сервер, прежде чем достигнуть своей цели. Таким образом, каждый, кто попытается увидеть ваш IP-адрес, сможет увидеть лишь адрес прокси сервера, а не ваш реальный IP. Это схоже с тем, как работает VPN. Тем не менее, прокси-серверы не зашифровывают ваши данные — что делает их менее защищенными, чем VPN.

3. Оставайтесь анонимными в сети Tor

Tor (The Onion Router) – это управляемая волонтерами открытая сеть, которая делает вас анонимными в интернете. Для доступа к ней вам необходимо использовать специальный браузер Tor, который можно загрузить бесплатно с сайта Tor. Он скрывает ваш IP-адрес, отправляя вашу информацию через разные серверы в сети Tor, добавляя при этом несколько слоев шифрования. Вашим видимым IP-адресом становится адрес сервера в сети Tor (вместо вашего реального IP-адреса).

Хотя ваша информация и остается анонимной в пределах сети Tor, любая ваша активность вне этой сети по-прежнему будет видимой для вашего интернет-провайдера. Это означает, что интернет-провайдер будет знать, что вы получили доступ к сети Tor – но он не будет знать, что именно вы там просматривали с момента подключения. Кроме того, соединение с Tor является очень медленным, т. к. ваши данные должны пройти через большое количество серверов, прежде чем они достигнут точки назначения. Если вы захотите посмотреть видео на YouTube через браузер Tor, вы столкнетесь с длительными задержками и буферизацией.

4. Подключитесь к вашей мобильной сети через хот-спот

Один из самых быстрых способов скрыть IP-адрес вашей домашней сети – направить ваш трафик через мобильную сеть вашего смартфона. Для этого необходимо будет создать хот-спот на вашем телефоне.

Хотя этот метод и скрывает ваш домашний IP-адрес, он не обеспечит конфиденциальность ваших данных. Ваш оператор мобильной связи по-прежнему сможет видеть в своей сети все, что вы делаете, потому что ваши данные не будут зашифрованы. Тем не менее, это все равно быстрый и удобный способ маскировки вашего домашнего IP-адреса, если у вас есть подозрения, что он был раскрыт.

Что такое и как работает CloudFail

Каждый сайт может иметь поддомены вида *.сайт.ru. Где вместо звёздочки могут быть подставлены разные значения, к примеру:

- www.сайт.ru

- en.сайт.ru

- forum.сайт.ru

- test.сайт.ru

- admin.сайт.ru

- 111.сайт.ru

- chat.сайт.ru

Таких поддоменов может быть неограниченное количество. Важный момент: у каждого такого поддомена может быть свой IP адрес!

Т.е. сервера имён позволяют указать IP (или сразу несколько адресов) для сайт.ru, другой IP для test.сайт.ru, другой IP для en.сайт.ru и так далее.

Может возникнуть ситуация, когда в DNS записях домена сайт.ru прописан IP адрес Cloudflare, НО DNS записи для поддомена test.сайт.ru указывают на другой IP, не находящийся под защитой Cloudflare.

В результате раскрывается IP адрес, который:

- может оказаться настоящим IP адресом сайта;

- является IP адресом только субдомена, но даёт нам информацию о владельце либо подсказку для дальнейших исследований.

Мы не можем просто получить список всех субдоменов. Поэтому нужно перебирать различные варианты. Именно это и реализовано в CloudFail:

- пробуются различные варианты субдоменов;

- если для субдомена существует DNS запись, то для неё получаем IP;

- проверяется, входит ли полученный IP в диапазон Cloudflare (т.е. защищён с помощью Cloudflare или нет).

На самом деле, описанный процесс является уже третьей стадией. На первой стадии CloudFail получает список возможных субдоменов от DNSDumpster.com и проверяет их.

На втором этапе CloudFail обращается к сервису CrimeFlare, собравшему большую базу IP адресов для сайтов, защищённый с помощью Cloudflare. Если для сайта известен IP, то он сразу показывается. О CrimeFlare более подробно рассказано .

И на третьем этапе выполняется описанный брут-форс субдоменов по словарю.

В результате такого комплексного подхода довольно часто удаётся найти IP адреса, не защищённые Cloudflare.

Важно отметить, что мы исходим из предположения, что IP адреса поддоменов принадлежат или связаны с владельцем основного сайта. Да, обычно это так, но всегда нужно помнить, что в DNS записи поддоменов владелец основного домена может указать ЛЮБЫЕ IP адреса, даже не принадлежащие ему…

Переадресация с анонимного адреса электронной почты

Примечание. Если вы отключите приватную регистрацию для расширенного домена верхнего уровня, сервис Google Domains восстановит изначальный адрес в WHOIS.

Параметры переадресации с анонимного адреса электронной почты зависят от регистратора доменного имени. Узнать его можно здесь.

- Если домен зарегистрирован компанией Key Systems, то переадресация выполняется сервисом WhoisProxy. В этом случае электронные письма с анонимного адреса перенаправляются на адрес, указанный в базе данных WHOIS.

- Если регистратором домена является Google Domains, то переадресация возможна только через сайт компании Contact Privacy: https://contactprivacy.email.

Если вы ограничили доступ к информации в базе данных WHOIS, то электронные письма, приходящие на анонимный адрес, будут перенаправляться на почту, указанную при регистрации.

Чтобы получить анонимный адрес электронной почты и настроить переадресацию, ничего делать не требуется. Найти свой адрес можно в базе данных WHOIS

Обратите внимание, что такие адреса являются динамическими и могут изменяться несколько раз в месяц

Данные WHOIS и прокси-адреса электронной почты для национальных доменов верхнего уровня

В отношении национальных доменов верхнего уровня могут действовать разные требования и правила предоставления контактной информации и использования прокси-адресов. Чтобы ознакомиться с требованиями для конкретного домена, посетите эту страницу.

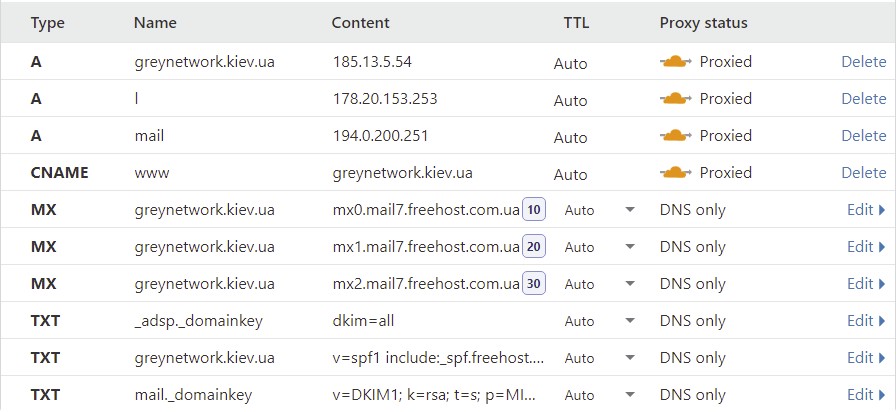

Основные DNS записи для домена

Все владельцы доменов могут зайти в свой рабочий кабинет у хостинг-провайдера (или регистратора доменных имен) и посмотреть записи для своего домена, оформленные, как правило, в виде таблицы, которая содержит следующие поля:

- Имя (хост, псевдоним);

- Тип записи;

- Значение (IP адрес, назначение, ответ и т.д.).

Существуют следующие типы записей:

- А (address record): адрес домена в IPv4, осуществляет привязку домена к IP адресу. Если у вас несколько IP адресов для одного домена, то сделайте несколько записей типа А.

- АААА (address record): адрес домена в IPv6.

- CNAME (canonical name record, т.е. каноническое имя): позволяет создавать псевдонимы и субдомены после создания записи типа A. Например, user1.test.com CNAME test.com.

- MX (почтовый сервер): такой тип записи создает специальный поддомен для внутреннего почтового сервера. Например, для создания своего почтового сервера mail.test.com.

- NS (сервер имён): служит для определения доменов (или адресов) серверов DNS, которые обслуживают этот домен.

- TXT: информационная запись в текстовом виде.

- SOA (Start Of Authority): указывает на каком именно сервере хранится полная информация о домене. Обозначает полное, уточненное доменное имя зоны, которое должно заканчиваться «точкой». Может быть использован символ @ (в случае, если уточненное имя домена берется из конфигурационного файла).

- PTR: предназначение этой записи служит для осуществления связи IP-адреса сервера с каноническим именем этого же сервера.

Использование Nslookup

Это старейшая утилита командной строки для работы с DNS. Простой пример использования можете видеть ниже — nslookup <адрес сайта>

или так:

Вот те раз! 4 адреса? Ответ уже другой и требует пояснений. Несколько ip-адресов — это нормально для крупных сайтов, каковым безусловно является mail.ru. Попробуйте узнать ip Google или Вконтакте. Так происходит потому, что эти сайты обслуживают множество пользователей и чтобы справляться с большим потоком они располагаются на нескольких серверах в интернете, а их доменное имя направлено ip-адреса этих нескольких серверов

Для пользователя неважно на какой из ip он попадет

Имеет место также и обратное явление — когда на один ip-адрес направлены несколько доменов. Это обычная ситуация для виртуальных хостингов — на одном сервере могут находиться множество сайтов, и все их домены будут вести на IP одного сервера.

Первая строка в ответе nslookup означает не что иное как адрес ближайшего по отношению к вам DNS. При необходимости его можно изменять и обращаться к какому-то конкретному серверу, например к публичному DNS Google 8.8.8.8. Но это обычно бывает необходимо только системным администраторам для диагностики и анализа.

Стоит ли говорить, что абсолютно любые программы и онлайн сервисы для определения IP тоже используют ping и nslookup? Кроме того, есть еще один очень мощный инструмент dig, который является аналогом nslookup. Он более новый и доступен только в nix-системах.

В чем разница между ping и nslookup при определении IP?

Повторюсь, на самом деле в них встроен одинаковый механизм. Nslookup это довольно мощный инструмент который предназначен непосредственно для подобных запросов и отображает более полную и подробную информацию. Ping же не всегда покажет вам ответ в виде echo-пакетов, однако ip-адрес она определит если это возможно. Ну и как видно из примера — ping сработает как браузер, и покажет вам только тот ip, который был выбран DNS-балансировщиком именно на ваш запрос.

Вообще тема определения IP очень обширна. О DNS написаны целые книги, используются громадные мощности. Это целая отрасль в администрировании, фундаментальные основы которой я постарался кратко описать и надеюсь у вас больше никогда не возникнет проблемы с определением ip адресов сайтов и доменов.

Трассировка

Используя команду трассировки, можно проследить весь путь прохождения пакета от компьютера пользователя до исследуемого сайта.

Команда имеет вид:

- tracert – для Windows;

- traceroute – для Linux.

В Windows команду tracert вводят в командной строке вместе с адресом сайта: tracert yaplakal.com

Конечная точка – узел fornex.

Этот метод достаточно нагляден и точен, но применим только на персональных компьютерах.

Для смартфонов и планшетов, работающих под системой Android, есть специальное приложение, которое можно скачать по адресу: https://play.google.com/store/apps/details?id=com.scan.traceroute.

Как установить CloudFail

Для установки CloudFail в Ubuntu, Kali Linux, Debian, Linux Mint и их производные выполните следующие команды:

sudo apt update sudo apt install python3-pip git tor git clone https://github.com/m0rtem/CloudFail cd CloudFail/ sudo pip3 install -r requirements.txt

Чтобы проверить, запускается ли CloudFail, выполните команду:

python3 cloudfail.py -h

Перед первым запуском, а также время от времени (примерно раз в месяц), рекомендуется делать обновление баз данных:

sudo python3 cloudfail.py -u

Будет обновлён список IP адресов Cloudflare, а также база данных CrimeFlare, содержащая известные IP адреса для некоторых сайтов.

Если вы хотите, чтобы программа работала через сеть Tor, то необходимо запустить службу Tor:

sudo systemctl start tor

Если вам не нужен Tor для отправки запросов, то этот шаг можно пропустить.

При желании, вы можете добавить службу Tor в автозагрузку (тогда не нужно будет запускать эту службу после каждой перезагрузки компьютера):

sudo systemctl enable tor