Vpn l2tp mikrotik+radius (windows nps)

Содержание:

- Настройка MikroTik VPN сервера L2TP

- VPN туннель: необходимость настройки соединения

- Как настроить PPTP VPN сервер в MikroTik

- Проблемы при настройке и работе IpSec в MikroTik

- Настройка OpenVPN на Mikrotik

- Возможные ошибки

- Summary

- IKE VPN

- Настройка MikroTik VPN IpSec для прошивки 6.43 и ниже для роутера MikroTik-2

- Настройка SSTP в MikroTik, VPN сервер с использованием сертификата SSL

- Настройка SSTP VPN сервера на роутере MikroTik

- Создание SSL сертификата в MikroTik для работы SSTP VPN сервера

- Настройка SSPT VPN сервера в MikroTik

- VPN туннель SSTP между роутером MikroTik и Windows клиентом

- VPN туннель SSTP между двумя роутерами MikroTik

- Winbox

- Настройка SSPT VPN сервера в MikroTik

- VPN туннель SSTP между двумя роутерами MikroTik

- Чем отличается PPTP от L2TP и других VPN серверов

- Смена пароля администратора по-умолчанию

- Настройка времени

- How to setup VPN in Mikrotik Router for Remote Access

- Виды протоколов VPN, доступные на MikroTik

- Настройка интернета для VPN клиентов PPTP в MikroTik

- Настройка DHCP сервера и шлюза по умолчанию для LAN

- Настройка локальной сети

- Что такое VPN и где применяется

- Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

Настройка MikroTik VPN сервера L2TP

VPN сервер популярное средство для удаленного подключения одного ПК(или 100 ПК) к центральному узлу. Реализация такого сервиса есть масса, но на MikroTik работает быстро и без инцидентов по недоступности. В примере приведен случай L2TP как более защищенного средства для передачи трафика.

Для удаленного доступа сотрудников

Доступ к рабочему пространству с любого места, где есть интернет. Почта, сетевые папки, принтер, 1с – все это становится доступным.

Объединение офисов

Компьютеры, та и вся техника смогут обмениваться информацией вне зависимости от географического расположения.

Для VPN клиентов лучше создать отдельную подсеть, это добавит больше возможностей в ограничении доступа между VPN клиентами и локальной сетью, а также в самой маршрутизации.

Настройка находится IP→Pool

/ip pool add name=LAN-Ip-Pool ranges=192.168.10.100-192.168.10.150

Настройка находится PPP→Profile

Предварительно нужно задать сетевые параметры для VPN клиентов

/ppp profile add change-tcp-mss=yes dns-server=192.168.10.1 local-address=\ 192.168.10.1 name=l2tp remote-address=pool-1 use-encryption=yes

Настройка находится PPP→Interface→L2TP Server

/interface l2tp-server server set authentication=mschap2 default-profile=l2tp enabled=yes \ ipsec-secret=mikrotik-config.ukr use-ipsec=required

Use-ipsec=required принудит vpn клиента к обязательному использованию IpSec;

Use-ipsec=yes(по умолчанию) проставляет выбор vpn клиенту в использовании IpSec, т.е. может не использоваться.

Этой учётной записью будет пользоваться VPN клиент для удаленного подключения к VPN серверу.

Настройка находится PPP→Interface→Secrets

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

/ppp secret add name=user1 password=user1 profile=l2tp

VPN туннель: необходимость настройки соединения

Наиболее распространённым в мире видом интернет-связи класса «точка-точка» выступает VPN туннель. Простыми словами, при присутствии у пользователя оборудования MikroTik есть возможность через роутер настроить виртуальную, защищённую магистраль внутри основного канала связи. Потребность настроить такой канал на оборудовании MikroTik может возникнуть в ситуациях:

- При необходимости предоставления доступа к групповой сети работникам организации, если предполагается их частый выезд за пределы офиса, длительные командировки, причём с возможностью входа не только с портативного или персонального компьютера, но и с мобильного аппарата.

- Для осуществления доступа пользователя к домашней компьютерной технике, при нахождении вне дома.

- Для соединения двух удалённых агентов по безопасному каналу, к которому не будет доступа у сторонних пользователей, не имеющих доступа к порталу. В качестве агентов могут выступать как обычные пользователи, так и организации.

Преимущественной особенностью канала VPN в противовес стандартной сети, является защищённость информации, передаваемой по туннелю. Критерии защищённости данных зависят непосредственно от выбранного вида соединения, которых в нынешнее время есть несколько типов.

Как настроить PPTP VPN сервер в MikroTik

Для VPN клиентов создаётся отдельная подсеть, это добавит больше возможностей в ограничении доступа между VPN клиентами и локальной сетью, а также в самой маршрутизации. Другими словами эта реализация обеспечивает сетевую безопасность на уровне Firewall-а.

Настройка находится IP->Pool

/ip pool add name=LAN-Ip-Pool ranges=192.168.10.100-192.168.10.150

Настройка находится PPP->Profile

Предварительно нужно задать сетевые параметры для VPN клиентов

/ppp profile add dns-server=192.168.10.1 local-address=\ 192.168.10.1 name=VPN-Server remote-address=VPN-Ip-Pool

Настройка находится PPP->Interface->PPTP Server

/interface pptp-server server set authentication=mschap2 default-profile=VPN-Server enabled=yes

Этой учётной записью будет пользоваться VPN клиент для удаленного подключения к VPN серверу.

Настройка находится PPP->Interface->Secrets

/ppp secret add name=user1 password=user1 service=pptp profile=VPN-Server

Настройка находится IP->Firewall

/ip firewall filter add action=accept chain=input comment="Port Access" dst-port=1723 \ in-interface-list=WAN-Interface-List protocol=tcp

Проблемы при настройке и работе IpSec в MikroTik

Ниже будут рассмотрены самые частые проблемы, которые не относятся к прямой настройке VPN туннеля типа IpSec, но косвенно могут повлиять на его работу: соединение может

- Не устанавливаться;

- Устанавливаться но не работать;

- Роутер MikroTik не имеет статического маршрута для out пакетов. Другими словами, со стороны MikroTik нет PING-а на удалённую подсеть.

Если соединение не принимает статус ESTABLISHED, кроме корректности настроек следует обратить внимание на Firewall. Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

/ip firewall filter add action=accept chain=input comment="Port Access" dst-port=500,1701,4500 \ in-interface=WAN-ether1 protocol=udp

Следующей проблемой может быть нелегитимные ключи IpSec SA, срок действия которых закончился, но новый ключ не был сгенерирован и согласован

Тут стоит обратить внимание на время жизни туннеля, на обоих роутерах, IpSec Profile и IpSec Proposals должны быть идентичными. Для исправления это ситуации нужно:

после регенерации ключей он должен быть в статусе ESTABLISHED.

И последнее дополнение в сторону диагностики работы IpSec туннеля через роутер MikroTik.

/ip route add distance=1 dst-address=192.168.0.0 gateway=Bridge-LAN

Ниже представлен пример, до и после включение приведенного статического маршрута.

Настройка OpenVPN на Mikrotik

После создания сертификатов, можно переходить к настройке самого микротика.

1. Создаем пул IP-адресов

Пул адресов нужен для выдачи клиентам сетевых адресов. Для его настройки переходим в IP — Pool:

Переходим к добавлению нового пула:

Введем настройки для нашего пула:

* где Name просто указывает название для идентификации пула (openvpn); Addresses — стартовый и конечный адреса, которые будет назначаться клиентам при подключении к VPN. В данном примере мы указываем последовательность от 176.16.10.10-176.16.10.250.

2. Создание профиля

В профиле мы задаем настройки IP-адреса интерфейса для VPN и ранее созданный пул.

Переходим в PPP — открываем вкладку Profiles — создаем новый профиль — указываем название для профиля, IP-адрес сервера VPN и пул, из которого будут выдаваться IP-адреса клиентам — OK:

* как видим, мы указали название профиля profile-openvpn, выбрали наш пул openvpn и назначили адрес 176.16.10.1 для сервера.

3. Создание пользователя

Для каждого, кто будет подключаться к VPN необходимо создать свою учетную запись. В том же PPP переходим на вкладку Secrets — создаем нового пользователя — задаем ему имя, пароль, указываем сервис ovpn и выбираем профиль, из которого пользователю будет назначен адрес при подключении — нажимаем OK:

* мы создадим учетную запись client1 для сервиса ovpn и профиля, созданного нами ранее.

4. Включаем и настраиваем сервер OpenVPN

Для включение сервиса OpenVPN в том же PPP переходим на вкладку Interface — кликаем по кнопке OVPN Server — включаем сервис (Enabled) и задаем настройки — кликаем по OK:

* в данном примере примененные настройки пометились синим цветом. Мы указали профиль для PPP (profile-openvpn), выбрали сертификат сервера (server), включили требование клиентского сертификата (Require Client Certificate) и расширили число алгоритмов для шифрования.

5. Настройка брандмауэра

Мы активировали наш сервер OVPN на порту 1194 и нам нужно открыть данный порт на фаерволе. Переходим в раздел IP — Firewall:

На вкладке Filter Rules создаем новое правило:

* мы должны выбрать для Chain — Input, указать протокол (tcp) и задать порт, на котором слушает сервер OpenVPN (1194).

По умолчанию для создаваемых правил, действие задано на разрешение, поэтому просто сохраняем правило, нажав OK. После создания правила перетягиваем его мышкой наверх (выше запрещающих правил).

OpenVPN сервер готов к работе.

Возможные ошибки

Разберу в силу своих знаний и опыта наиболее характерные ошибки при настройке и внедрении CAPsMAN. Поделюсь советами, которые в свое время помогли мне.

Большой пинг

То, с чем сталкиваются чаще всего при проблемах с wifi — очень большое время доставки пакетов. Проверяют чаще всего пингом, поэтому и говорят, что очень большой пинг и в целом не стабильное wifi соединение. Чаще всего причина этого — забитый радиоэфир. Если у вас большая зашумленность в рабочих диапазонах 2.4 и 5 ГГц, то хорошей связи никак не получить.

Хоть как-то компенсировать помехи от посторонних точек доступа можно увеличив мощность своих. Теоретически, это может помочь, практически — не всегда. И сразу сделаю важную ремарку для тех, кто любит выкручивать мощность своих точек на максимум. Это не всегда нужно делать. В некоторых ситуациях это может приводить к тому, что качество wifi связи будет хуже.

Итак, мощность точек можно увеличивать, если радиоэфир забит посторонними точками. Если у вас в эфире только ваши точки, то имеет смысл наоборот понизить их мощность. Чтобы понять это контринтуитивное действие, приведу простой пример. Когда несколько человек в одной комнате, проще всем говорить тихонько, нежели кричать. При криках услышать и понять друг друга шансов меньше, вы будете только мешать друг другу. Так и с точками. Нет смысла мешать своим же точкам мощным сигналом. Подберите оптимальный уровень мощности радиопередатчиков. Обычно это тестами достигается. По-умолчанию рекомендую начинать с мощности 15-17.

Следующий совет улучшить связь — повесить точки на разные каналы. В настройках capsman можно сделать разные настройки каналов в channels и раздать их на разные точки. Смотрите меньше всего загруженные каналы в эфире и вешайте точки на них. Так же пробуйте разную ширину каналов — 20 или 40 МГц. Ну и, конечно, используйте частоту 5 Ггц, если есть возможность и она менее загружена.

Отключается wifi или точки

Еще одна поблема, с которой приходится сталкиваться — устройства отключаются от wifi сети. Причем чаще всего я с этим сталкивался в устройствах от apple. Причиной проблем подключения iphone или ipad к mikrotik кроется в особенности режиме сна этих устройств. Суть вот в чем. Во время сна яблочные устройства не могут корректно обновить dhcp аренду при подключении по wifi к микротику. Если время аренды очень маленькое, например 10 минут, они каждые 5 минут будут обновлять аренду. Если они при этом будут в режиме сна, то после выхода из него будут наблюдаться поблемы с подключением к wifi. Костыльное решение этой проблемы — увеличить время аренды, к примеру, до суток.

Еще одна проблема — точка доступа не подключается к CAPsMAN. В самом начале я уже упоминал эту ошибку, но повторю еще раз. Если ваша точка доступа не подключается к контроллеру, полностью сбросьте на ней конфигурацию и попробуйте еще раз. Причем после сброса, надо подключиться к точке и удалить предлагаемую дефолтную конфигурацию. Точка должна быть девственно чистой. Если и это не помогает, то проделайте ту же операцию на контроллере. Его тоже надо настраивать с нуля.

Summary

Standards:

PPTP is a secure tunnel for transporting IP traffic using PPP. PPTP encapsulates PPP in virtual lines that run over IP. PPTP incorporates PPP and MPPE (Microsoft Point to Point Encryption) to make encrypted links. The purpose of this protocol is to make well-managed secure connections between routers as well as between routers and PPTP clients (clients are available for and/or included in almost all OSs including Windows).

Multilink PPP (MP) is supported in order to provide MRRU (the ability to transmit full-sized 1500 and larger packets) and bridging over PPP links (using Bridge Control Protocol (BCP) that allows the sending of raw Ethernet frames over PPP links). This way it is possible to setup bridging without EoIP. The bridge should either have an administratively set MAC address or an Ethernet-like interface in it, as PPP links do not have MAC addresses.

PPTP includes PPP authentication and accounting for each PPTP connection. Full authentication and accounting of each connection may be done through a RADIUS client or locally.

MPPE 128bit RC4 encryption is supported.

PPTP traffic uses TCP port 1723 and IP protocol GRE (Generic Routing Encapsulation, IP protocol ID 47), as assigned by the Internet Assigned Numbers Authority (IANA). PPTP can be used with most firewalls and routers by enabling traffic destined for TCP port 1723 and protocol 47 traffic to be routed through the firewall or router.

PPTP connections may be limited or impossible to setup though a masqueraded/NAT IP connection. Please see the Microsoft and RFC links listed below for more information.

IKE VPN

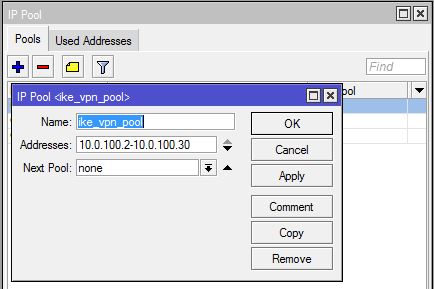

3.1) Pool:

Клиентам VPN лучше всегда давать отдельные IP-адреса, отличные от основного диапазона. Создадим пул адресов для VPN:

В терминале:

/ip pool add name=»ike_vpn_pool» ranges=»10.0.100.2-10.0.100.30″

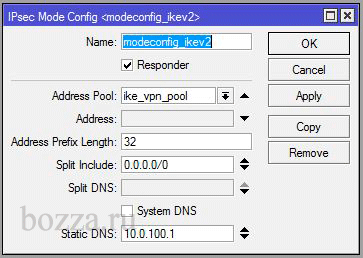

3.2) Modeconfig:

В терминале:

/ip ipsec mode-config add name=»modeconfig_ikev2″ address-pool=»ike_vpn_pool» address-prefix-length=32 split-include=0.0.0.0/0 static-dns=10.0.100.1 system-dns=no

Вариации:

/ip ipsec mode-config add address-pool=»ike_vpn_pool» address-prefix-length=32 name=»modeconfig_ikev2″ split-include=192.168.88.0/24 static-dns=10.0.100.1 system-dns=no

где 192.168.88.0/24 — сеть, маршрут к которой будет передан клиенту. Т.е. после установки VPN соединения клиент сможет сразу обращаться к ресурсам этой сети.

Если клиенты после подключения к удаленной сети должны иметь возможность обращаться к ресурсам удаленной сети не по IP, а по имени (например, server.office.local, а не 192.168.88.146), то надо передать клиенту не только маршрут до сети, но и сообщить ему адрес DNS сервера, отвечающего за разрешение имен в удаленной сети:

/ip ipsec mode-config add address-pool=»ike_vpn_pool» address-prefix-length=32 name=»modeconfig_ikev2″ split-include=192.168.88.0/24 static-dns=192.168.88.1 system-dns=no

где 192.168.88.1 — IP-адрес DNS-сервера (в данном случае, это IP самого микротика).

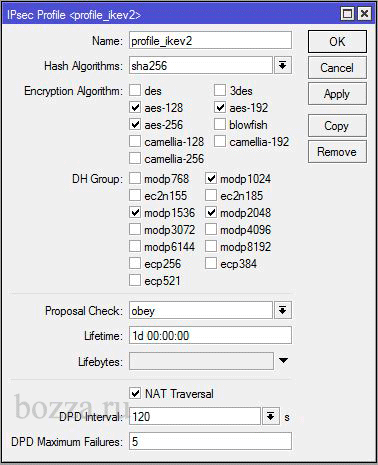

3.3) Profile:

Касается т.н. фазы 1 (Phase 1, Security Association, SA), на которой согласовываются тип аутентификации, группа Diffie-Hellman, алгоритм шифрования. SA (фазы 1) существует определенное время, в течение которого устройства должны завершить вторую фазу. Если не успевают, то повторяется фаза 1.

В терминале:

/ip ipsec profile add name=»profile_ikev2″ dh-group=modp1024,modp1536,modp2048 enc-algorithm=aes-128,aes-192,aes-256 hash-algorithm=sha256 nat-traversal=yes proposal-check=obey

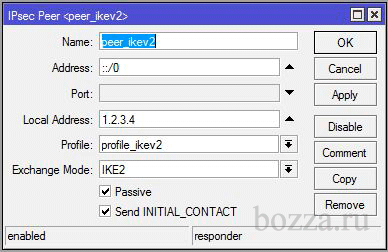

3.4) Peer (кого и куда принимаем):

В терминале:

/ip ipsec peer add name=»peer_ikev2″ exchange-mode=ike2 address=0.0.0.0/0 local-address=1.2.3.4 passive=yes send-initial-contact=yes profile=»profile_ikev2″

— принимаем всех (0.0.0.0/0) на внешний адрес микротика (1.2.3.4) — адресов-то может быть много и не обязательно это будет публичный IP.

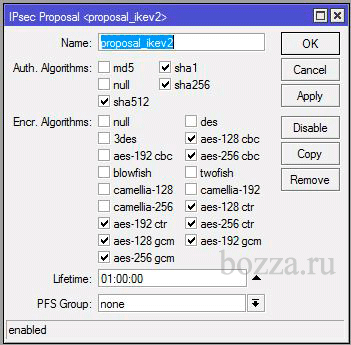

3.5) Proposal:

В терминале:

/ip ipsec proposal add name=»proposal_ikev2″ auth-algorithms=sha1,sha256,sha512 enc-algorithms=aes-128-cbc,aes-128-ctr,aes-128-gcm,aes-192-ctr,aes-192-gcm,aes-256-cbc,aes-256-ctr,aes-256-gcm lifetime=1h pfs-group=none

Относится к так называемой второй фазе (Phase 2, IPSec SA), когда устанавливается, как будет проходить шифрование и аутентификация (проверка, что получены именно те данные, которые были отправлены) данных, а также частота обновления ключей. По-умолчанию, ключи обновляются каждые 8 часов (это время можно менять параметром lifetime).

3.6) Policy group:

В терминале:

/ip ipsec policy group add name=group_ikev2

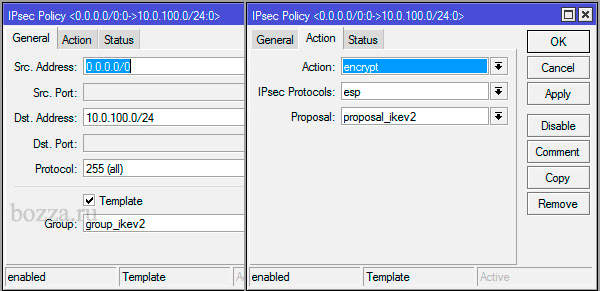

3.7) Policy:

В терминале:

/ip ipsec policy add src-address=0.0.0.0/0 dst-address=10.0.100.0/24 protocol=all template=yes group=»group_ikev2″ action=encrypt ipsec-protocols=esp proposal=»proposal_ikev2″

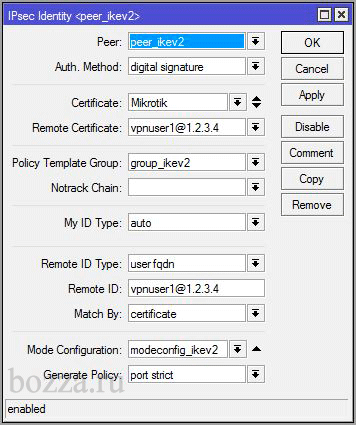

3.8) Identity (для каждого пользователя — свой):

Внимательно и аккуратно выбирайте параметры. Для сертификата «vpnuser1@1.2.3.4» указывается Remote ID «vpnuser1@1.2.3.4» и проверка того, имеет ли право удаленный пользователь подключиться или нет, будет происходить на основании данных из сертификата:

- определяет, какой ID ожидается от удаленного клиента. Например, тип «», доступный только в IKEv2, позволяет указать полное имя удаленного клиента в виде «vpnuser1@1.2.3.4».

- определяет, с чем сравнивать «peers identity» (ID удаленного клиента) — с сертификатом (из Remote Certificate) или с данными из поля Remote ID. Не все клиенты могут прислать кастомный ID. Например, встроенный VPN клиент в Windows не позволяет указать Remote ID, а просто предлагает «использовать сертификат компьютера».

В терминале:

/ip ipsec identity add auth-method=digital-signature certificate=Mikrotik remote-certificate=vpnuser1@1.2.3.4 generate-policy=port-strict match-by=certificate mode-config=»modeconfig_ikev2″ peer=»peer_ikev2″ policy-template-group=»group_ikev2″ remote-id=user-fqdn:vpnuser1@1.2.3.4

Дальше надо настроить firewall.

Настройка MikroTik VPN IpSec для прошивки 6.43 и ниже для роутера MikroTik-2

Настройка находится в IP->IPsec->Proposlas

/ip ipsec proposal add auth-algorithms=md5 enc-algorithms=3des lifetime=8h name=proposal-1

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

/ip ipsec peer add address=11.11.11.11/32 dh-group=modp1024 enc-algorithm=aes-128 \ hash-algorithm=md5 lifetime=8h nat-traversal=no secret=12345678

/ip ipsec policy add dst-address=192.168.0.0/24 proposal=md5-3des-8h-gr2 sa-dst-address=\ 11.11.11.11 sa-src-address=10.10.10.10 src-address=192.168.1.0/24 \ tunnel=yes

Для того, чтобы трафик мог перемещаться по каналу нужно добавить правило в NAT, которое в обязательно нужно поднять выше максардинга, иначе пакеты будут пересылаться провайдеру.

Настройка находится в IP->Firewall->NAT

/ip firewall nat add action=accept chain=srcnat dst-address=192.168.0.0/24 src-address=192.168.0.0/24

Настройка SSTP в MikroTik, VPN сервер с использованием сертификата SSL

SSTP (Secure Socket Tunneling Protocol – протокол безопасного туннелирования сокетов) – VPN протокол, основанный на SSL 3.0. Благодаря этому данные шифруются. Аутентификация осуществляется с помощью PPP. Соединение проходит с помощью HTTPS по 443 порту (настраиваемо).

SSTP это разработка компании Miсrosoft, как некий аналог прогрессивным протоколам, которые используют шифрование. Самый прямой аналог в мире VPN служб это OpenVPN, в основе которого лежит:

- использование сертификатов SSL;

- низкие требования к аппаратной части(железу);

- высокая производительность, которая прямо отражается на скорости соединения.

Настройка SSTP VPN сервера на роутере MikroTik

В рамках статьи будут рассмотрены две самые популярные связки: соединение типа роутер-клиент и роутер-роутер:

SSTP туннель между MikroTik и MikroTik

- SSTP VPN сервер на роутере MikroTik-1;

- SSTP VPN клиент на роутере MikroTik-2.

Создание SSL сертификата в MikroTik для работы SSTP VPN сервера

Эта общая настройка, на которую будут ссылаться две последующие конфигурации для Windows клиента, а также для SSTP клиента на второго роутера MikroTik.

Настройка находится System→Certificates

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Настройка SSPT VPN сервера в MikroTik

Настройка находится IP→Pool

/ip pool add name=Ip-Pool-Vpn ranges=192.168.50.100-192.168.50.254

Настройка находится PPP→Profiles

/ppp profile add local-address=192.168.50.1 name=VPN-Profile remote-address=Ip-Pool-Vpn

Настройка находится PPP→Secrets

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

/ppp secret add name=user-sstp password=Av3D2eyAF87f profile=VPN-Profile service=sstp

Настройка находится PPP→Interface→SSTP Server

/interface sstp-server server set authentication=mschap2 certificate=92490a0ea575.sn.mynetname.net \ default-profile=VPN-Profile force-aes=yes

Настройка находится System→Certificates

Настройка находится Files→File List→Download

VPN туннель SSTP между роутером MikroTik и Windows клиентом

Сформированный сертификат SSL на роутере MikroTik необходимо установить на каждом VPN клиенте.

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

VPN туннель SSTP между двумя роутерами MikroTik

Настройка находится Files→File List→Upload

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Настройка находится System→Certificates

Настройка находится PPP→Interface

/interface sstp-client add authentication=mschap2 certificate=\ cert_export_92490a0ea575.sn.mynetname.net.p12_0 connect-to=\ 92490a0ea575.sn.mynetname.net disabled=no name=sstp-out1 password=\ Av3D2eyAF87f profile=default-encryption user=user-sstp

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Есть вопросы или предложения по настройке VPN типа SSTP в MikroTik? Активно предлагай свой вариант настройки! →

Winbox

Пожалуй, самая любимая моя вещь. Здесь есть нюанс. Многие для доступа к управлению с телефона оставляют включённый WWW или в лучшем случае WWW-SSL. Я не сторонник выставления любых веб-сервисов наружу т.к. это довольно популярное направление атак. Хитрость заключается в том, что если вы выставляете порт Winbox наружу, то вы легко подключитесь через мобильное приложение TikApp (работает на Android), тем самым двух зайцев одним выстрелом.

Чтобы совсем спокойнее было, я ещё ставлю не стандартный порт. Двойным кликом открываем настройку сервиса и меняем порт.

Далее открываем данный порт на input в firewall.

Подключаемся внутри сети к Winbox по не стандартному порту.

Аналогично и снаружи, по прямому белому адресу или по доменному имени, или по DDNS Mikrotik.

Проверим через TikApp.

Если нажата галочка «Сохранить пароль», то в случае успешного подключения, данные коннекта сохранятся во вкладке «Сохранённые»

Настройка SSPT VPN сервера в MikroTik

Настройка находится IP→Pool

/ip pool add name=Ip-Pool-Vpn ranges=192.168.50.100-192.168.50.254

Настройка находится PPP→Profiles

/ppp profile add local-address=192.168.50.1 name=VPN-Profile remote-address=Ip-Pool-Vpn

Настройка находится PPP→Secrets

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

/ppp secret add name=user-sstp password=Av3D2eyAF87f profile=VPN-Profile service=sstp

Настройка находится PPP→Interface→SSTP Server

/interface sstp-server server set authentication=mschap2 certificate=92490a0ea575.sn.mynetname.net \ default-profile=VPN-Profile force-aes=yes

VPN туннель SSTP между двумя роутерами MikroTik

Настройка находится Files→File List→Upload

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Настройка находится System→Certificates

Настройка находится PPP→Interface

/interface sstp-client add authentication=mschap2 certificate=\ cert_export_92490a0ea575.sn.mynetname.net.p12_0 connect-to=\ 92490a0ea575.sn.mynetname.net disabled=no name=sstp-out1 password=\ Av3D2eyAF87f profile=default-encryption user=user-sstp

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Есть вопросы или предложения по настройке VPN типа SSTP в MikroTik? Активно предлагай свой вариант настройки! →

Чем отличается PPTP от L2TP и других VPN серверов

PPTP – самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE – для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности – отсутствие шифрования. Данные передаваемые в туннеле PPTP могут быть подвержены зеркалированию в другой интернет канал, что подвергает опасности коммерческой информации.

В качестве рабочих решений по организации удаленного доступа могут выступать любые VPN сервера с поддержкой шифрования: L2TP, IpSec.

Смена пароля администратора по-умолчанию

Как я уже писал ранее, пароль администратора по-умолчанию в mikrotik не задан, он пустой. Имя пользователя — admin. Давайте установим свой пароль для ограничения доступа посторонних к настройкам. Для этого идем в раздел System -> Users. Выбираем единственного пользователя admin, жмем правой кнопкой мыши и выбираем самый последний пункт password.

В открывшемся окошке 2 раза вводим свой пароль и сохраняем его. Теперь, чтобы подключиться через winbox нужно будет указать не только пользователя admin, но и установленный пароль.

В свете последних взломов микротика, я настоятельно рекомендую не просто установить сложный пароль на административную учетную запись, а создать полностью новую, с именем пользователя отличным от admin. Для этого в списке пользователей, жмите плюсик и создавайте нового пользователя.

После этого, пользователя admin можно отключить.

Настройка времени

Я рекомендую устанавливать правильное время и включать его автоматическую синхронизацию. Это может пригодиться, если вам понадобится посмотреть какие-нибудь логи и сопоставить время. Если оно не будет установлено, то это трудно сделать. Так что настроим его. Идем в System -> Clock, устанавливаем вручную время, дату и часовой пояс.

Сделаем так, чтобы время автоматически обновлялось через интернет. Идем в раздел System -> SNTP Client. Ставим галочку Enabled, в поле с адресами серверов вводим 193.171.23.163 и 85.114.26.194. Жмем Apply и наблюдаем результат синхронизации.

Теперь часы роутера всегда будут иметь актуальное время.

На этом базовая настройка роутера mikrotik для домашнего пользования закончена. Можно устанавливать его на место и пользоваться. На всякий случай рекомендую посмотреть статью с разбором основных ошибок в микротике.

How to setup VPN in Mikrotik Router for Remote Access

Mikrotik one of the most used router and wireless products in internet service providers and networking companies because of its award-winning RouterOS. If you are using MikroTik router in multiple locations and do not have a public IP address to access remotely and manage from a centralized location. This is a simple configuration for How to setup a VPN server in a MikroTik router. Mikrotik Router support multiple type VPN services like PPTP VPN which use PPTP port, L2TP VPN, site to site VPN and MikroTik IPsec VPN.

How to Check Who is connected to My WiFi

All the VPN types can be used for creating a virtual network tunnel between more than one private network. The best thing about microtik RouterOS is it gives you a secured network as well as stable networks.

However, VPN (a virtual private network) will help you to access Mikrotik CCR router remotely without public IP addresses using a VPN client. You can configure VPN in any MikroTik Routerboard to access remotely from a different location.

Factory Reset of MikroTik Router | 3 Method

Виды протоколов VPN, доступные на MikroTik

Роутеры MikroTik позволяют осуществить подключение к локальной сети по VPN, задействовав следующие типы протоколов:

- Доступ в формате PPTP, как в одном из наиболее популярных протоколов для передачи данных внутри корпоративного канала.

- Протокол формата PPPoE, как более защищённое и вариабельное сетевое соединение, с возможностью шифрования, архивации данных, с использованием динамического IP.

- Технологию OpenVPN, как одну из наиболее гибких по настройкам и эксплуатации вариацию сетевого протокола.

- Канальный протокол L2TP второго поколения, с высокими критериями защитных параметров, с возможностью работы в разных сетях.

- IPSec – сетевой протокол, используемый для передачи защищённым методом IP пакетов, с допустимостью отслеживания источника отправления данных, высокими критериями эффективности в коммерческих и экономических областях эксплуатации. Идентифицируется как самый защищённый протокол современного времени.

Рассмотрим подробно, преимущества протокола первого формата, с детализацией нюансов, как на практике осуществляется настройка VPN канала по протоколу PPTP на устройствах MikroTik.

Настройка интернета для VPN клиентов PPTP в MikroTik

Этот вопрос будет вынесен за рамки данной статьи, т.к. относится с дополнительным сервисам для VPN клиентов. Таких сервисов может быть множество и все они имеют индивидуальных характер(для тех кто ищет: нужно настроить и разрешить DNS запросы и Masquerade).

В этой настройке будут участвовать два роутера MikroTik, один в качества сервера, другой в качестве клиента

На этапе создание такого подключения стоит обратить внимание на модель MikroTik, т.к. от неё зависит количество VPN подключений, а также возможность обрабатывать такие потоки данных. Для консультации по этому вопросу обращайтесь в Настройка-Микротик.укр через контактную форму

Для консультации по этому вопросу обращайтесь в Настройка-Микротик.укр через контактную форму.

Для объединения двух офисов и работы маршрутизации данную настройку лучше разбить на два блока:

- Настройка клиент-серверной части;

- Добавление статических маршрутов для прохождения трафика.

Серверная часть была описана ваше, но требует корректировки в виде статических адресов для VPN клиента

Настройка находится PPP->Interface->Secrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=VPN-Server \ remote-address=192.168.10.2

а клиентская часть состоит из настройки PPTP клиента.

Настройка находится PPP->Interface->+PPTP Client

/interface pptp-client add connect-to=90.200.100.99 disabled=no name=\ pptp-out1 password=user2 user=user2

Это правило укажет роутеру MikroTik куда направлять трафик.

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

где

- 192.168.88.0/24 – сеть за 2-ым MikroTik-ом, который выступает в роли ppptp клиента;

- 192.168.10.2 – IP адрес 2-ого MikroTik-а.

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

где

- 192.168.5.0/24 – сеть 1-ого MikroTik-ом, который выступает в роли ppptp сервера;

- 192.168.10.1 – IP адрес 1-ого MikroTik-а.

Настройка DHCP сервера и шлюза по умолчанию для LAN

Теперь на нашем роутере нужно настроить DHCP сервер и дать ip адрес интерфейсу, который будет шлюзом для внутренней сети. Для этого идем IP -> Addresses и добавляем его.

В поле адрес вводим ту подсеть, которая вам нужна и выбираем интерфейс bridge1, после этого наш MikroTik будет доступен по этому адресу чрез объединённые порты и через wifi (который мы еще настроим).

Дальше чтобы все устройства в сети могли получать адреса автоматически мы переходим в раздел IP-> DHCP и собственно настраиваем его через кнопку «DHCP Setup». Выбираем интерфейс, на котором он будет работать «это наш bridge1», жмем Next и оставляем пространства адресов по умолчанию. В моем случае это будет подсеть в которой находится сам роутер. То есть раздавать микротик будет адреса с 192.168.9.2-192.168.9.255.

После указываем адрес шлюза, который будут получат все подключенные устройства, так как это mikrotik оставляем значение по умолчанию.

В следующем окне перед нами встает выбор, раздавать ли весь диапазон адресов или его часть. По правильному лучше исключить первые 10 так как в будущем может появиться еще один роутер или коммутаторы которым желательно задать ip статикой. Но сейчас нам не принципиально, и мы оставляем как есть.

Наконец последним этапом указываем DNS. Если в вашей сети есть выделенный DNS сервер, то пишем его ip, если нет и вы настраиваете, например, для дома пишем ip самого роутера (в большинстве случаем так оно и будет).

Жмем далее, следующие значение не меняем. Все настройка DHCP сервера и шлюза по умолчанию на микротике закончена, переходим к следующему разделу.

Настройка локальной сети

Первым делом давайте создадим локальную сеть для нашего офиса или дома. Особенностью микротик является то что все порты у него равны, то есть нет определенно выделенного порта под интернет, а другие под локалку. Мы можем сами выбирать как нам угодно, для этого есть механизм «Bridge». Простым языком Бридж это – объединение физических портов в пул логических (грубо говоря в один широковещательный домен). Замечу что Wi-Fi является тоже интерфейсов и если мы хотим, чтоб в нем была та же LAN сеть что и в портах, его также нужно добавить в Bridge.

В моем примере я сделаю WAN порт пятым, а все остальные объединим в бридж, и они будет в роли свитча.

- Переходим в нужный раздел;

- Создаем сам бридж;

- Сохраняем.

Все настройки в данном месте у микротика можно оставить по умолчанию, на ваше усмотрение поменяйте название на более понятное, например, «bridge_lan». Переходим на следующую вкладку «port» и добавляем через кнопку плюс все порты кроме ether5.

Первый этап конфигурирования интерфейсов на уровне портов закончен, теперь у нас в ether1,2,3,4 и wlan1 единый широковещательный домен, а ether5 для подключения к провайдеру.

Что такое VPN и где применяется

VPN сервер популярное средство для удаленного подключения одного ПК(или 100 ПК) к центральному узлу, а также для объединения офисов. Реализация такого сервиса есть масса, но на MikroTik работает быстро и без инцидентов по недоступности.

Для удаленного доступа сотрудников

Доступ к рабочему пространству с любого места, где есть интернет. Почта, сетевые папки, принтер, 1с – все это становится доступным.

Доступ к облачному серверу

Закрытый канал для доступа к корпоративному или частному серверу, расположенному в облаке.

Мы поможем настроить: маршрутизатор(роутер), точку доступа или коммутатор.

Заказать

Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

Попробуем объединить два офиса фирмы в одну виртуальную частную сеть (VPN) используя туннельный протокол L2TP в связке с IPSec на оборудовании Mikrotik.

Схема подключения:

Из схемы мы видим, что Mikrotik в главном офисе (GW1), будет настроен на роль L2TP Server + IPSec, со следующими настройками:

- Внешний IP (WAN): 111.111.111.111;

- IP-адрес VPN Server: 192.168.77.1;

- Адрес в LAN сети: 192.168.13.254.

MIkrotik в филиале (GW2) будет являться VPN-клиентом с настройками:

- Внешний IP (WAN): 222.222.222.222;

- IP-адрес VPN Client: 192.168.77.10;

- Адрес в LAN сети: 192.168.12.254.

Приступаем к настройке.